Содержание

1. Введение

Bitcoin, будучи лидером по рыночной капитализации, страдает от ограниченной программируемости из-за своего ограниченного языка сценариев. В данной статье рассматривается задача обеспечения полноты по Тьюрингу для смарт-контрактов Bitcoin с использованием блокчейна Internet Computer (IC). Предлагаемая архитектура обходит традиционные, уязвимые механизмы мостов, стремясь обеспечить безопасный, эффективный и прямой программный доступ к ценности Bitcoin.

Основная мотивация проистекает из неспособности существующих решений — будь то построенных поверх Bitcoin или использующих мосты — одновременно достичь безопасности, эффективности и возможностей прямого чтения/записи. Взломы, связанные с мостами, приведшие к потерям, превышающим сотни миллионов, подчеркивают критическую необходимость подхода с минимальным доверием.

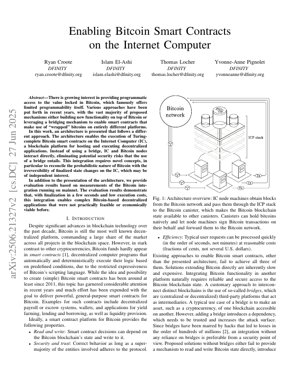

2. Обзор архитектуры

Архитектура позволяет смарт-контрактам на основе IC (канцерам) взаимодействовать нативно с сетью Bitcoin. Узлы IC напрямую получают блоки Bitcoin и передают их через стек протоколов ICP в специальную канцеру Bitcoin. Эта канцера служит проверяемым и надежным источником состояния блокчейна Bitcoin для других канцер на IC.

Ключевая идея: Устранение поверхности атаки моста

Наиболее важное архитектурное решение — устранение любых сторонних мостов. Вместо того чтобы полагаться на посредника для подтверждения состояния Bitcoin, узлы IC становятся легкими клиентами или полными узлами, получая данные напрямую из одноранговой сети Bitcoin. Это сокращает поверхность атаки до допущений безопасности самих базовых сетей Bitcoin и IC.

2.1. Прямая интеграция против мостов

Традиционные межсетевые мосты действуют как централизованные или децентрализованные хранители или аттестаторы. Они вводят новое допущение доверия и единую точку отказа. Подход DFINITY интериоризирует эту функцию: сам протокол IC отвечает за валидацию и финализацию данных Bitcoin. Это согласуется с более широкой философией блокчейна о минимизации доверенных компонентов — принципом, подчеркнутым в фундаментальных работах по безопасности децентрализованных систем.

2.2. Канцера Bitcoin и управление состоянием

Системная канцера на IC, канцера Bitcoin, поддерживает проверенное подмножество блокчейна Bitcoin. Другие канцеры могут запрашивать эту канцеру для чтения состояния Bitcoin (например, подтверждения транзакций, наборы UTXO). Для записи канцера, владеющая биткоинами, может дать указание узлам IC подписать и транслировать транзакции от ее имени в сеть Bitcoin, используя для безопасности схемы пороговых подписей.

3. Технические детали и математическая модель

Основная техническая задача — согласование вероятностной финализации Bitcoin с детерминированной финализацией IC. IC использует механизм консенсуса, обеспечивающий быструю финализацию. Интеграция Bitcoin требует модели для обработки реорганизаций цепи.

Система, вероятно, использует параметр глубины подтверждения $k$. Транзакция Bitcoin считается «финализированной» для целей IC, как только она погребена под $k$ блоками. Вероятность реорганизации глубже $k$ блоков ничтожна и экспоненциально уменьшается с ростом $k$. Безопасность может быть формализована как: $P_{\text{reorg}}(k) \approx \text{exp}(-\lambda k)$ где $\lambda$ — параметр, связанный с честной хэш-мощностью. Обновления состояния канцеры IC зависят от этой вероятностной гарантии, создавая гибридную модель финализации.

Пороговые подписи ECDSA используются для того, чтобы позволить децентрализованному набору узлов IC управлять приватными ключами Bitcoin от имени канцер. Сила подписи распределена, что требует совместной работы порогового количества узлов для подписания транзакции, предотвращая единые точки компрометации.

4. Результаты экспериментов и производительность

В статье представлены результаты оценки системы, работающей в основной сети IC.

Время финализации

~2-3 секунды

Для финализации состояния IC после подтверждения транзакции Bitcoin.

Стоимость исполнения

Доли цента

Низкая стоимость исполнения смарт-контракта на IC.

Подтверждение Bitcoin

~10 минут + $k$

Зависит от времени блока Bitcoin плюс глубина безопасности.

Описание графика: Гипотетический график производительности показал бы две линии: 1) Задержка от трансляции транзакции Bitcoin до обновления состояния канцеры IC, выходящая на плато после $k$ подтверждений Bitcoin. 2) Стоимость за операцию смарт-контракта на IC, остающаяся на порядки ниже, чем выполнение сложной логики напрямую на Bitcoin через решения второго уровня.

Результаты демонстрируют, что сложные децентрализованные приложения (протоколы DeFi, децентрализованные автономные организации, управляющие казначейством Bitcoin) становятся экономически жизнеспособными, поскольку избегаются высокие затраты и низкая скорость исполнения на самом Bitcoin или в некоторых мостовых решениях.

5. Сравнительный анализ и связанные работы

Статья позиционирует себя относительно нескольких категорий:

- Второй уровень Bitcoin (например, Lightning, RGB): Предлагают более быстрые/дешевые платежи, но ограниченную сложность смарт-контрактов и часто требуют активного участия.

- Сайдчейны (например, Rootstock, Stacks): Вводят свои собственные модели безопасности и консенсус, часто полагаясь на федерации или объединенный майнинг, создавая иные допущения доверия.

- Обертывание через мосты (например, wBTC на Ethereum): Требуют доверенных хранителей или сложных мультиподписных федераций, централизуя риск и часто становясь целями атак.

- Другие прямые интеграции: В статье утверждается превосходство в предоставлении механизма прямой записи/чтения без мостов, в отличие от подходов, которые могут позволять только односторонние привязки или не иметь возможности прямой записи.

6. Аналитическая структура: Ключевая идея и критика

7. Будущие приложения и направления развития

Краткосрочные приложения:

- Децентрализованные стейблкоины, обеспеченные Bitcoin: Нативные, алгоритмически регулируемые стейблкоины, обеспеченные Bitcoin, хранящимся в канцерах IC, без центрального эмитента.

- Управление казначейством на блокчейне: DAO могут программно управлять казначействами Bitcoin с правилами мультиподписи, автоматическими инвестициями или грантами, выплачиваемыми в BTC.

- Нативный DeFi для Bitcoin: Кредитные протоколы, где Bitcoin является основным залогом, а ставки заимствования/кредитования определяются логикой на блокчейне.

Будущие технические направления:

- Эффективность легкого клиента: Оптимизация Bitcoin-клиента в узлах IC для использования сверхлегких доказательств, таких как FlyClient, для снижения нагрузки на пропускную способность и хранилище.

- Мультичейн-интеграция: Расширение шаблона архитектуры для интеграции других цепей с сильными моделями безопасности (например, Ethereum после The Merge), позиционируя IC как безопасный «хаб» для межсетевых вычислений.

- Доказательства с нулевым разглашением для конфиденциальности: Интеграция zk-SNARKs для обеспечения приватного взаимодействия с состоянием Bitcoin (например, доказательство владения UTXO без раскрытия, каким именно).

- Взаимодействие с контрактами с временной блокировкой: Использование нативных опкодов сценариев Bitcoin, таких как `CLTV` и `CSV`, из канцер IC для создания сложных межсетевых соглашений с привязкой ко времени.

8. Ссылки

- Nakamoto, S. (2008). Bitcoin: A Peer-to-Peer Electronic Cash System.

- Zamyatin, A., et al. (2021). SoK: Communication Across Distributed Ledgers. Financial Cryptography and Data Security.

- Bonneau, J., et al. (2015). SoK: Research Perspectives and Challenges for Bitcoin and Cryptocurrencies. IEEE Symposium on Security and Privacy.

- International Association for Cryptologic Research (IACR). (2023). Advances in Threshold Cryptography - Eurocrypt Proceedings.

- Buterin, V. (2014). Ethereum: A Next-Generation Smart Contract and Decentralized Application Platform.

- Lewis, G. (2022). The Bridge Hacking Epidemic: A Systemic Risk Analysis. Journal of Cybersecurity and Blockchain.

- DFINITY. (2024). The Internet Computer Protocol Suite Technical Overview. (Официальная документация).

Ключевая идея

DFINITY не просто строит лучший мост; они пытаются поглотить Bitcoin как модуль в среду исполнения IC. Настоящее новшество заключается в том, чтобы рассматривать блокчейн Bitcoin как медленный, безопасный слой доступности данных, передавая всю сложную вычислительную нагрузку и управление состоянием на IC. Это меняет парадигму: вместо того чтобы делать Bitcoin умнее, они делают платформу для смарт-контрактов нативно осведомленной о Bitcoin. Это прагматичное признание того, что основная ценность Bitcoin — это его гарантии безопасности и расчетов, а не его среда исполнения.

Логическая последовательность

Логика убедительна, но зависит от критического компромисса: вы обмениваете риск моста на риск сложности протокола. Модель безопасности теперь зависит от корректности кода интеграции Bitcoin в IC — массивного, нового и неаудированного компонента в слое консенсуса IC. Ошибка здесь может быть катастрофической. В то время как мосты являются очевидными целями, эта интегрированная сложность представляет собой более тонкий, системный риск. В статье это обходится апелляцией к общей безопасности IC, но, как доказала атака на The DAO в Ethereum, платформы смарт-контрактов не защищены от логических ошибок в своих основных приложениях.

Сильные стороны и недостатки

Сильные стороны: Устранение внешних мостов — это огромный выигрыш в безопасности. Метрики производительности (скорость, стоимость) действительно впечатляют для данного случая использования и разрушают экономический аргумент в пользу контрактов на самом Bitcoin. Это открывает новое пространство для проектирования DeFi на ликвидности Bitcoin.

Недостатки: Архитектура наследует задержку Bitcoin для окончательного расчета. Ожидание 10 минут (+ глубина подтверждения) для истинной финализации неприемлемо для DeFi в реальном времени. Это также создает зависимость от работоспособности IC. Если IC остановится, то же самое произойдет и с доступом к вашему интегрированному Bitcoin. Это форма привязки к поставщику, более глубокая, чем мост. Кроме того, зависимость от пороговой ECDSA, хотя и передовой, добавляет криптографическую сложность, долгосрочная безопасность которой все еще изучается академическим сообществом, как отмечается в недавних публикациях Международной ассоциации криптологических исследований (IACR).

Практические выводы

Для разработчиков: Это зеленое поле. Начинайте строить сложный Bitcoin DeFi (кредитование, опционы, стратегии доходности), который ранее был невозможен. Сосредоточьтесь на приложениях, где задержка расчета в ~10 минут приемлема (например, управление казначейством, запланированные выплаты).

Для инвесторов и протоколов: Рассматривайте это как высокопотенциальную, высокоэкспериментальную ставку. Диверсифицируйтесь по нескольким стратегиям доступа к Bitcoin. Нарратив «без моста» мощно работает для маркетинга безопасности, но проводите глубокую техническую проверку реализации Bitcoin-клиента в IC.

Для исследователей: Гибридная модель финализации созрела для формального анализа. Разрабатывайте структуры для количественной оценки точных потерь безопасности при связывании вероятностной цепи (Bitcoin) с детерминированной (IC). Эта работа может выиграть от применения строгих фреймворков композируемости, используемых при анализе других решений интероперабельности блокчейнов.