Índice

1. Introdução

O Bitcoin, embora dominante em capitalização de mercado, sofre de programabilidade limitada devido à sua linguagem de script restritiva. Este artigo aborda o desafio de habilitar contratos inteligentes Turing-completos para o Bitcoin, aproveitando a blockchain do Internet Computer (IC). A arquitetura proposta contorna os mecanismos tradicionais e vulneráveis de pontes, visando fornecer acesso programático seguro, eficiente e direto ao valor do Bitcoin.

A motivação central decorre da incapacidade das soluções existentes — quer construídas sobre o Bitcoin, quer usando pontes — de alcançar simultaneamente segurança, eficiência e capacidades diretas de leitura/escrita. Os ataques relacionados a pontes, resultando em perdas superiores a centenas de milhões, sublinham a necessidade crítica de uma abordagem com confiança minimizada.

2. Visão Geral da Arquitetura

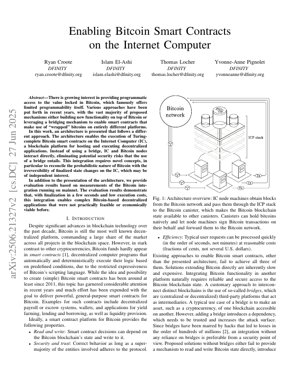

A arquitetura permite que contratos inteligentes baseados no IC (cofres) interajam nativamente com a rede Bitcoin. As máquinas nó do IC obtêm diretamente blocos Bitcoin e passam-nos através da pilha de protocolo ICP para um cofre de Bitcoin dedicado. Este cofre serve como uma fonte verificável e confiável do estado da blockchain do Bitcoin para outros cofres no IC.

Ideia Central: Eliminando a Superfície de Ataque da Ponte

A decisão arquitetónica mais significativa é a eliminação de qualquer ponte de terceiros. Em vez de depender de um intermediário para atestar o estado do Bitcoin, os nós do IC tornam-se clientes leves ou nós completos, obtendo dados diretamente da rede peer-to-peer do Bitcoin. Isto reduz a superfície de ataque às premissas de segurança das próprias redes subjacentes do Bitcoin e do IC.

2.1. Integração Direta vs. Pontes

As pontes tradicionais entre blockchains atuam como custodiantes ou atestadores centralizados ou descentralizados. Elas introduzem uma nova premissa de confiança e um ponto único de falha. A abordagem da DFINITY internaliza esta função: o próprio protocolo IC é responsável por validar e finalizar os dados do Bitcoin. Isto alinha-se com a ética mais ampla da blockchain de minimizar componentes confiáveis, um princípio enfatizado no trabalho fundamental sobre segurança de sistemas descentralizados.

2.2. Cofre de Bitcoin & Gestão de Estado

Um cofre de sistema no IC, o cofre de Bitcoin, mantém um subconjunto validado da blockchain do Bitcoin. Outros cofres podem consultar este cofre para ler o estado do Bitcoin (por exemplo, confirmações de transações, conjuntos UTXO). Para escrever, um cofre que detém bitcoins pode instruir as máquinas nó do IC a assinar e transmitir transações em seu nome para a rede Bitcoin, usando esquemas de assinatura limiar para segurança.

3. Detalhes Técnicos & Estrutura Matemática

Um desafio técnico primário é conciliar a finalidade probabilística do Bitcoin com a finalidade determinística do IC. O IC usa um mecanismo de consenso que fornece finalidade rápida. Integrar o Bitcoin requer um modelo para lidar com reorganizações da cadeia.

O sistema provavelmente emprega um parâmetro de profundidade de confirmação $k$. Uma transação Bitcoin é considerada "finalizada" para os propósitos do IC uma vez que está enterrada sob $k$ blocos. A probabilidade de uma reorganização mais profunda do que $k$ blocos é negligenciável e diminui exponencialmente com $k$. A segurança pode ser formalizada como: $P_{\text{reorg}}(k) \approx \text{exp}(-\lambda k)$ onde $\lambda$ é um parâmetro relacionado com o poder de mineração honesto. As atualizações de estado do cofre do IC são condicionadas a esta garantia probabilística, criando um modelo de finalidade híbrido.

Assinaturas ECDSA limiar são usadas para permitir que um conjunto descentralizado de máquinas nó do IC gerencie chaves privadas do Bitcoin em nome dos cofres. O poder de assinatura é distribuído, exigindo um limiar de nós para colaborar na assinatura de uma transação, prevenindo pontos únicos de comprometimento.

4. Resultados Experimentais & Desempenho

O artigo apresenta resultados de avaliação do sistema em execução na mainnet do IC.

Tempo de Finalização

~2-3 segundos

Para finalidade de estado do IC após confirmação da transação Bitcoin.

Custo de Execução

Frações de um cêntimo

Baixo custo para execução de contrato inteligente no IC.

Confirmação Bitcoin

~10 minutos + $k$

Sujeito ao tempo de bloco do Bitcoin mais a profundidade de segurança.

Descrição do Gráfico: Um gráfico de desempenho hipotético mostraria duas linhas: 1) Latência desde a transmissão da transação Bitcoin até à atualização do estado do cofre do IC, estabilizando após $k$ confirmações Bitcoin. 2) Custo por operação de contrato inteligente no IC, mantendo-se ordens de magnitude mais baixo do que executar lógica complexa diretamente no Bitcoin via soluções de Camada 2.

Os resultados demonstram que aplicações descentralizadas complexas (protocolos DeFi, organizações autónomas descentralizadas a gerir tesouraria Bitcoin) tornam-se economicamente viáveis, uma vez que os altos custos e velocidades lentas da execução no Bitcoin ou de certas soluções baseadas em pontes são evitados.

5. Análise Comparativa & Trabalhos Relacionados

O artigo posiciona-se contra várias categorias:

- Camada 2 do Bitcoin (ex.: Lightning, RGB): Oferecem pagamentos mais rápidos/baratos, mas complexidade limitada de contratos inteligentes e frequentemente requerem participação ativa.

- Sidechains (ex.: Rootstock, Stacks): Introduzem os seus próprios modelos de segurança e consenso, frequentemente dependendo de federações ou mineração fundida, criando diferentes premissas de confiança.

- "Wrapping" Baseado em Pontes (ex.: wBTC na Ethereum): Requerem custodiantes confiáveis ou federações multi-assinatura complexas, centralizando o risco e tendo sido alvos frequentes de ataques.

- Outras Integrações Diretas: O artigo afirma superioridade em fornecer um mecanismo de leitura/escrita direto sem pontes, contrastando com abordagens que podem permitir apenas pegs unidirecionais ou carecer de capacidades de escrita direta.

6. Estrutura de Análise: Ideia Central & Crítica

7. Aplicações Futuras & Direções de Desenvolvimento

Aplicações de Curto Prazo:

- Stablecoins Descentralizadas Garantidas por Bitcoin: Stablecoins nativas, reguladas algoritmicamente e garantidas por Bitcoin detido em cofres do IC, sem um emissor central.

- Gestão de Tesouraria On-Chain: DAOs podem gerir programaticamente tesourarias Bitcoin com regras multi-assinatura, investimentos automatizados ou subsídios pagos em BTC.

- DeFi Nativo do Bitcoin: Protocolos de empréstimo onde o Bitcoin é a principal garantia, e as taxas de empréstimo/borrowing são determinadas por lógica on-chain.

Direções Técnicas Futuras:

- Eficiência do Cliente Leve: Otimizar o cliente Bitcoin dentro dos nós do IC para usar provas super-leves como o FlyClient para reduzir sobrecarga de largura de banda e armazenamento.

- Integração Multi-Cadeia: Estender o modelo de arquitetura para integrar outras cadeias com modelos de segurança fortes (ex.: Ethereum pós-Merge), posicionando o IC como um "hub" seguro para computação entre cadeias.

- Provas de Conhecimento Zero para Privacidade: Integrar zk-SNARKs para permitir interações privadas com o estado do Bitcoin (ex.: provar posse de um UTXO sem revelar qual).

- Interações de Contratos com Bloqueio Temporal: Aproveitar os opcodes de script nativos do Bitcoin como `CLTV` e `CSV` a partir de cofres do IC para criar acordos temporizados sofisticados entre cadeias.

8. Referências

- Nakamoto, S. (2008). Bitcoin: A Peer-to-Peer Electronic Cash System.

- Zamyatin, A., et al. (2021). SoK: Communication Across Distributed Ledgers. Financial Cryptography and Data Security.

- Bonneau, J., et al. (2015). SoK: Research Perspectives and Challenges for Bitcoin and Cryptocurrencies. IEEE Symposium on Security and Privacy.

- International Association for Cryptologic Research (IACR). (2023). Advances in Threshold Cryptography - Eurocrypt Proceedings.

- Buterin, V. (2014). Ethereum: A Next-Generation Smart Contract and Decentralized Application Platform.

- Lewis, G. (2022). The Bridge Hacking Epidemic: A Systemic Risk Analysis. Journal of Cybersecurity and Blockchain.

- DFINITY. (2024). The Internet Computer Protocol Suite Technical Overview. (Documentação Oficial).

Ideia Central

A DFINITY não está apenas a construir uma ponte melhor; está a tentar absorver o Bitcoin como um módulo no ambiente de execução do IC. A verdadeira inovação é tratar a blockchain do Bitcoin como uma camada de disponibilidade de dados lenta e segura, enquanto terceiriza toda a computação complexa e gestão de estado para o IC. Isto inverte o cenário: em vez de tornar o Bitcoin mais inteligente, estão a tornar uma plataforma de contratos inteligentes nativamente consciente do Bitcoin. É um reconhecimento pragmático de que o valor central do Bitcoin são as suas garantias de segurança e liquidação, não o seu tempo de execução.

Fluxo Lógico

A lógica é convincente, mas depende de um compromisso crítico: troca-se o risco da ponte pelo risco de complexidade do protocolo. O modelo de segurança agora depende da correção do código de integração do Bitcoin no IC — um componente massivo, novo e não auditado dentro da camada de consenso do IC. Um erro aqui poderia ser catastrófico. Embora as pontes sejam alvos óbvios, esta complexidade integrada é um risco sistémico mais subtil. O artigo minimiza isto apelando à segurança geral do IC, mas como o ataque DAO na Ethereum provou, as plataformas de contratos inteligentes não são imunes a falhas lógicas nas suas aplicações centrais.

Pontos Fortes & Fraquezas

Pontos Fortes: A eliminação de pontes externas é uma vitória monumental em segurança. As métricas de desempenho (velocidade, custo) são genuinamente impressionantes para o caso de uso e demolem o argumento económico para contratos on-chain no Bitcoin. Permite um novo espaço de design para DeFi na liquidez do Bitcoin.

Fraquezas: A arquitetura herda a latência do Bitcoin para liquidação final. Uma espera de 10 minutos (+ profundidade de confirmação) para a verdadeira finalidade é anátema para DeFi em tempo real. Também cria uma dependência de vivacidade no IC. Se o IC parar, o acesso ao seu Bitcoin integrado também para. Esta é uma forma de dependência do fornecedor mais profunda do que uma ponte. Além disso, a dependência da ECDSA limiar, embora avançada, adiciona complexidade criptográfica cuja segurança a longo prazo ainda está a ser escrutinada pela comunidade académica, como observado em publicações recentes da International Association for Cryptologic Research (IACR).

Insights Acionáveis

Para desenvolvedores: Isto é um terreno virgem. Comecem a construir DeFi complexo para Bitcoin (empréstimos, opções, estratégias de rendimento) que anteriormente eram impossíveis. Concentrem-se em aplicações onde o atraso de liquidação de ~10 minutos é aceitável (ex.: gestão de tesouraria, folhas de pagamento programadas).

Para investidores & protocolos: Tratem isto como uma aposta de alto potencial e alta experimentação. Diversifiquem através de múltiplas estratégias de acesso ao Bitcoin. A narrativa "sem ponte" é poderosa para marketing de segurança, mas realizem uma due diligence técnica profunda na implementação do cliente Bitcoin do IC.

Para investigadores: O modelo de finalidade híbrido está maduro para análise formal. Desenvolvam estruturas para quantificar a perda exata de segurança ao acoplar uma cadeia probabilística (Bitcoin) com uma determinística (IC). Este trabalho poderia beneficiar da aplicação de estruturas rigorosas de composabilidade usadas na análise de outras soluções de interoperabilidade de blockchain.