Indice dei Contenuti

1. Introduzione

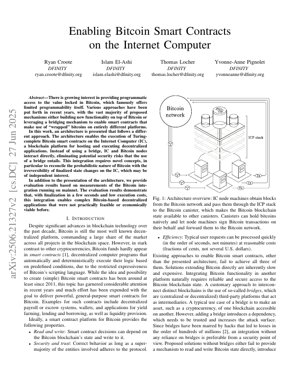

Bitcoin, sebbene dominante in termini di capitalizzazione di mercato, soffre di una programmabilità limitata a causa del suo linguaggio di scripting restrittivo. Questo documento affronta la sfida di abilitare smart contract Turing-completi per Bitcoin sfruttando la blockchain di Internet Computer (IC). L'architettura proposta aggira i tradizionali meccanismi di bridging vulnerabili, con l'obiettivo di fornire un accesso programmatico sicuro, efficiente e diretto al valore di Bitcoin.

La motivazione principale deriva dall'incapacità delle soluzioni esistenti—sia costruite su Bitcoin che basate su bridge—di raggiungere simultaneamente sicurezza, efficienza e capacità di lettura/scrittura diretta. Gli hack legati ai bridge, che hanno causato perdite superiori a centinaia di milioni, sottolineano la necessità critica di un approccio a minimizzazione della fiducia.

2. Panoramica dell'Architettura

L'architettura consente agli smart contract basati su IC (canister) di interagire in modo nativo con la rete Bitcoin. I nodi IC recuperano direttamente i blocchi Bitcoin e li trasmettono attraverso lo stack del protocollo ICP a un Bitcoin canister dedicato. Questo canister funge da fonte verificabile e affidabile dello stato della blockchain di Bitcoin per gli altri canister su IC.

Insight Principale: Eliminare la Superficie d'Attacco del Bridge

La decisione architetturale più significativa è l'eliminazione di qualsiasi bridge di terze parti. Invece di affidarsi a un intermediario per attestare lo stato di Bitcoin, i nodi IC diventano client leggeri o nodi completi, acquisendo dati direttamente dalla rete peer-to-peer di Bitcoin. Ciò riduce la superficie d'attacco alle ipotesi di sicurezza delle reti Bitcoin e IC sottostanti.

2.1. Integrazione Diretta vs. Bridge

I bridge cross-chain tradizionali agiscono come custodi o attestatori centralizzati o decentralizzati. Introducono un nuovo assunto di fiducia e un singolo punto di guasto. L'approccio DFINITY internalizza questa funzione: il protocollo IC stesso è responsabile della validazione e finalizzazione dei dati Bitcoin. Ciò si allinea con l'etica più ampia della blockchain di minimizzare i componenti fidati, un principio enfatizzato nel lavoro fondazionale sulla sicurezza dei sistemi decentralizzati.

2.2. Bitcoin Canister & Gestione dello Stato

Un canister di sistema su IC, il Bitcoin canister, mantiene un sottoinsieme validato della blockchain Bitcoin. Altri canister possono interrogare questo canister per leggere lo stato di Bitcoin (es., conferme delle transazioni, set UTXO). Per scrivere, un canister che detiene bitcoin può istruire i nodi IC a firmare e trasmettere transazioni a suo nome alla rete Bitcoin, utilizzando schemi di firma soglia per la sicurezza.

3. Dettagli Tecnici & Quadro Matematico

Una sfida tecnica primaria è conciliare la finalità probabilistica di Bitcoin con la finalità deterministica di IC. IC utilizza un meccanismo di consenso che fornisce una finalità rapida. Integrare Bitcoin richiede un modello per gestire le riorganizzazioni della catena.

Il sistema probabilmente impiega un parametro di profondità di conferma $k$. Una transazione Bitcoin è considerata "finalizzata" per gli scopi di IC una volta che è sepolta sotto $k$ blocchi. La probabilità di una riorganizzazione più profonda di $k$ blocchi è trascurabile e diminuisce esponenzialmente con $k$. La sicurezza può essere formalizzata come: $P_{\text{reorg}}(k) \approx \text{exp}(-\lambda k)$ dove $\lambda$ è un parametro legato alla potenza di mining onesta. Gli aggiornamenti dello stato del canister IC sono vincolati a questa garanzia probabilistica, creando un modello di finalità ibrido.

Le firme ECDSA soglia sono utilizzate per consentire a un insieme decentralizzato di nodi IC di gestire chiavi private Bitcoin per conto dei canister. Il potere di firma è distribuito, richiedendo una soglia di nodi per collaborare a firmare una transazione, prevenendo singoli punti di compromissione.

4. Risultati Sperimentali & Prestazioni

Il documento presenta i risultati di valutazione del sistema in esecuzione sulla mainnet di IC.

Tempo di Finalizzazione

~2-3 secondi

Per la finalità dello stato IC dopo la conferma della transazione Bitcoin.

Costo di Esecuzione

Frazioni di centesimo

Costo basso per l'esecuzione di smart contract su IC.

Conferma Bitcoin

~10 minuti + $k$

Soggetto al tempo di blocco di Bitcoin più la profondità di sicurezza.

Descrizione Grafico: Un grafico delle prestazioni ipotetico mostrerebbe due linee: 1) Latenza dalla trasmissione della transazione Bitcoin all'aggiornamento dello stato del canister IC, che si stabilizza dopo $k$ conferme Bitcoin. 2) Costo per operazione di smart contract su IC, che rimane di ordini di grandezza inferiore rispetto all'esecuzione di logica complessa direttamente su Bitcoin tramite soluzioni Layer 2.

I risultati dimostrano che applicazioni decentralizzate complesse (protocolli DeFi, organizzazioni autonome decentralizzate che gestiscono tesorerie Bitcoin) diventano economicamente sostenibili, poiché vengono evitati gli alti costi e le basse velocità dell'esecuzione su Bitcoin o di certe soluzioni basate su bridge.

5. Analisi Comparativa & Lavori Correlati

Il documento si posiziona rispetto a diverse categorie:

- Bitcoin Layer 2 (es., Lightning, RGB): Offrono pagamenti più veloci/economici ma una complessità di smart contract limitata e spesso richiedono partecipazione attiva.

- Sidechain (es., Rootstock, Stacks): Introducono i propri modelli di sicurezza e consenso, spesso basandosi su federazioni o merged mining, creando diversi assunti di fiducia.

- Wrapping basato su Bridge (es., wBTC su Ethereum): Richiedono custodi fidati o federazioni multi-firma complesse, centralizzando il rischio ed essendo stati frequenti obiettivi di attacco.

- Altre Integrazioni Dirette: Il documento rivendica una superiorità nel fornire un meccanismo di lettura/scrittura diretto senza bridge, in contrasto con approcci che potrebbero consentire solo peg unidirezionali o mancare di capacità di scrittura diretta.

6. Quadro di Analisi: Insight Principale & Critica

7. Applicazioni Future & Direzioni di Sviluppo

Applicazioni a Breve Termine:

- Stablecoin Decentralizzati Garantiti da Bitcoin: Stablecoin nativi, regolati algoritmicamente e collateralizzati da Bitcoin detenuti in canister IC, senza un emittente centrale.

- Gestione della Tesoreria On-Chain: I DAO possono gestire programmaticamente tesorerie Bitcoin con regole multi-firma, investimenti automatizzati o grant pagati in BTC.

- DeFi Nativi di Bitcoin: Protocolli di prestito dove Bitcoin è la garanzia primaria, e i tassi di prestito/mutuo sono determinati da logica on-chain.

Direzioni Tecniche Future:

- Efficienza del Client Leggero: Ottimizzare il client Bitcoin all'interno dei nodi IC per utilizzare prove super-leggere come FlyClient per ridurre l'overhead di banda e storage.

- Integrazione Multi-Catena: Estendere il modello architetturale per integrare altre catene con modelli di sicurezza forti (es., Ethereum post-Merge), posizionando IC come un "hub" sicuro per la computazione cross-chain.

- Zero-Knowledge Proof per la Privacy: Integrare zk-SNARKs per consentire interazioni private con lo stato di Bitcoin (es., provare la proprietà di un UTXO senza rivelare quale).

- Interazioni con Contratti Time-Locked: Sfruttare gli opcode di script nativi di Bitcoin come `CLTV` e `CSV` dai canister IC per creare sofisticati accordi temporizzati cross-chain.

8. Riferimenti

- Nakamoto, S. (2008). Bitcoin: A Peer-to-Peer Electronic Cash System.

- Zamyatin, A., et al. (2021). SoK: Communication Across Distributed Ledgers. Financial Cryptography and Data Security.

- Bonneau, J., et al. (2015). SoK: Research Perspectives and Challenges for Bitcoin and Cryptocurrencies. IEEE Symposium on Security and Privacy.

- International Association for Cryptologic Research (IACR). (2023). Advances in Threshold Cryptography - Eurocrypt Proceedings.

- Buterin, V. (2014). Ethereum: A Next-Generation Smart Contract and Decentralized Application Platform.

- Lewis, G. (2022). The Bridge Hacking Epidemic: A Systemic Risk Analysis. Journal of Cybersecurity and Blockchain.

- DFINITY. (2024). The Internet Computer Protocol Suite Technical Overview. (Documentazione Ufficiale).

Insight Principale

DFINITY non sta solo costruendo un bridge migliore; sta tentando di assorbire Bitcoin come modulo nell'ambiente di esecuzione di IC. La vera innovazione è trattare la blockchain di Bitcoin come un livello di disponibilità dei dati lento e sicuro, mentre tutte le computazioni complesse e la gestione dello stato vengono esternalizzate a IC. Questo ribalta lo scenario: invece di rendere Bitcoin più intelligente, stanno rendendo una piattaforma di smart contract nativamente consapevole di Bitcoin. È un riconoscimento pragmatico che il valore fondamentale di Bitcoin è la sua sicurezza e le sue garanzie di settlement, non il suo runtime.

Flusso Logico

La logica è convincente ma si basa su un compromesso critico: si scambia il rischio del bridge con il rischio di complessità del protocollo. Il modello di sicurezza ora dipende dalla correttezza del codice di integrazione Bitcoin di IC—un componente enorme, nuovo e non auditato all'interno dello strato di consenso di IC. Un bug qui potrebbe essere catastrofico. Mentre i bridge sono obiettivi evidenti, questa complessità integrata è un rischio sistemico più sottile. Il documento liquida questo punto appellandosi alla sicurezza complessiva di IC, ma come ha dimostrato l'hack del DAO su Ethereum, le piattaforme di smart contract non sono immuni da difetti logici nelle loro applicazioni core.

Punti di Forza & Debolezze

Punti di Forza: L'eliminazione dei bridge esterni è un enorme vantaggio in termini di sicurezza. Le metriche di prestazione (velocità, costo) sono genuinamente impressionanti per il caso d'uso e demoliscono l'argomentazione economica per i contratti on-chain su Bitcoin. Abilita un nuovo spazio di progettazione per la DeFi sulla liquidità di Bitcoin.

Debolezze: L'architettura eredita la latenza di Bitcoin per il settlement finale. Un'attesa di 10 minuti (+ profondità di conferma) per la vera finalità è un anatema per la DeFi in tempo reale. Crea anche una dipendenza di liveness da IC. Se IC si ferma, si ferma anche l'accesso al tuo Bitcoin integrato. Questa è una forma di vendor lock-in più profonda di un bridge. Inoltre, la dipendenza dalla ECDSA soglia, sebbene avanzata, aggiunge una complessità crittografica la cui sicurezza a lungo termine è ancora sotto scrutinio dalla comunità accademica, come notato in recenti pubblicazioni dell'International Association for Cryptologic Research (IACR).

Insight Azionabili

Per gli sviluppatori: Questo è un terreno vergine. Iniziate a costruire DeFi Bitcoin complessa (prestiti, opzioni, strategie di yield) che prima erano impossibili. Concentratevi su applicazioni dove il ritardo di settlement di ~10 minuti è accettabile (es., gestione tesoreria, pagamento stipendi programmati).

Per investitori & protocolli: Trattatelo come una scommessa ad alto potenziale e alta sperimentazione. Diversificate tra più strategie di accesso a Bitcoin. La narrativa "no bridge" è potente per il marketing della sicurezza, ma conducete una due diligence tecnica approfondita sull'implementazione del client Bitcoin di IC.

Per i ricercatori: Il modello di finalità ibrido è maturo per l'analisi formale. Sviluppate framework per quantificare l'esatta perdita di sicurezza quando si accoppia una catena probabilistica (Bitcoin) con una deterministica (IC). Questo lavoro potrebbe beneficiare dall'applicazione di rigorosi framework di componibilità utilizzati nell'analisi di altre soluzioni di interoperabilità blockchain.