Table des matières

1. Introduction

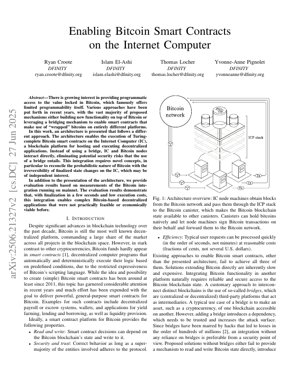

Bitcoin, bien que dominant en capitalisation boursière, souffre d'une programmabilité limitée en raison de son langage de script restrictif. Cet article aborde le défi de permettre des smart contracts Turing-complets pour Bitcoin en exploitant la blockchain Internet Computer (IC). L'architecture proposée contourne les mécanismes de pont traditionnels et vulnérables, visant à fournir un accès programmatique sécurisé, efficace et direct à la valeur de Bitcoin.

La motivation centrale découle de l'incapacité des solutions existantes – qu'elles soient construites sur Bitcoin ou utilisent des ponts – à atteindre simultanément la sécurité, l'efficacité et des capacités de lecture/écriture directes. Les piratages liés aux ponts, ayant entraîné des pertes dépassant plusieurs centaines de millions, soulignent le besoin critique d'une approche minimisant la confiance.

2. Vue d'ensemble de l'architecture

L'architecture permet aux smart contracts basés sur l'IC (canisters) d'interagir nativement avec le réseau Bitcoin. Les nœuds IC récupèrent directement les blocs Bitcoin et les transmettent via la pile de protocole ICP à un canister Bitcoin dédié. Ce canister sert de source vérifiable et fiable de l'état de la blockchain Bitcoin pour les autres canisters sur l'IC.

Idée clé : Éliminer la surface d'attaque des ponts

La décision architecturale la plus significative est l'élimination de tout pont tiers. Au lieu de s'appuyer sur un intermédiaire pour attester de l'état de Bitcoin, les nœuds IC deviennent des clients légers ou des nœuds complets, récupérant les données directement du réseau pair-à-pair Bitcoin. Cela réduit la surface d'attaque aux hypothèses de sécurité des réseaux Bitcoin et IC sous-jacents eux-mêmes.

2.1. Intégration directe vs. Ponts

Les ponts inter-chaînes traditionnels agissent comme des dépositaires ou des attestataires centralisés ou décentralisés. Ils introduisent une nouvelle hypothèse de confiance et un point de défaillance unique. L'approche DFINITY internalise cette fonction : le protocole IC lui-même est responsable de la validation et de la finalisation des données Bitcoin. Cela s'aligne sur l'éthique plus large de la blockchain visant à minimiser les composants de confiance, un principe souligné dans les travaux fondateurs sur la sécurité des systèmes décentralisés.

2.2. Canister Bitcoin & Gestion d'état

Un canister système sur l'IC, le canister Bitcoin, maintient un sous-ensemble validé de la blockchain Bitcoin. D'autres canisters peuvent interroger ce canister pour lire l'état de Bitcoin (par exemple, les confirmations de transaction, les ensembles UTXO). Pour écrire, un canister détenant des bitcoins peut ordonner aux nœuds IC de signer et de diffuser des transactions en son nom sur le réseau Bitcoin, en utilisant des schémas de signature à seuil pour la sécurité.

3. Détails techniques & Cadre mathématique

Un défi technique majeur est de concilier la finalité probabiliste de Bitcoin avec la finalité déterministe de l'IC. L'IC utilise un mécanisme de consensus qui fournit une finalité rapide. L'intégration de Bitcoin nécessite un modèle pour gérer les réorganisations de chaîne.

Le système utilise probablement un paramètre de profondeur de confirmation $k$. Une transaction Bitcoin est considérée comme « finalisée » pour les besoins de l'IC une fois qu'elle est enfouie sous $k$ blocs. La probabilité d'une réorganisation plus profonde que $k$ blocs est négligeable et décroît exponentiellement avec $k$. La sécurité peut être formalisée ainsi : $P_{\text{reorg}}(k) \approx \text{exp}(-\lambda k)$ où $\lambda$ est un paramètre lié à la puissance de minage honnête. Les mises à jour d'état du canister IC sont conditionnées par cette garantie probabiliste, créant un modèle de finalité hybride.

Les signatures ECDSA à seuil sont utilisées pour permettre à un ensemble décentralisé de nœuds IC de gérer les clés privées Bitcoin au nom des canisters. Le pouvoir de signature est distribué, nécessitant qu'un seuil de nœuds collabore pour signer une transaction, empêchant ainsi les points de compromission uniques.

4. Résultats expérimentaux & Performances

L'article présente les résultats d'évaluation du système fonctionnant sur le mainnet de l'IC.

Temps de finalisation

~2-3 secondes

Pour la finalité de l'état IC après confirmation de la transaction Bitcoin.

Coût d'exécution

Fractions de centime

Coût faible pour l'exécution de smart contracts sur l'IC.

Confirmation Bitcoin

~10 minutes + $k$

Soumis au temps de bloc de Bitcoin plus la profondeur de sécurité.

Description du graphique : Un graphique de performance hypothétique montrerait deux courbes : 1) La latence entre la diffusion d'une transaction Bitcoin et la mise à jour de l'état du canister IC, se stabilisant après $k$ confirmations Bitcoin. 2) Le coût par opération de smart contract sur l'IC, restant de plusieurs ordres de grandeur inférieur à l'exécution d'une logique complexe directement sur Bitcoin via des solutions de couche 2.

Les résultats démontrent que les applications décentralisées complexes (protocoles DeFi, organisations autonomes décentralisées gérant un trésor Bitcoin) deviennent économiquement viables, car les coûts élevés et les vitesses lentes de l'exécution sur Bitcoin ou de certaines solutions basées sur des ponts sont évités.

5. Analyse comparative & Travaux connexes

L'article se positionne par rapport à plusieurs catégories :

- Couche 2 Bitcoin (ex. : Lightning, RGB) : Offrent des paiements plus rapides/moins chers mais une complexité de smart contracts limitée et nécessitent souvent une participation active.

- Sidechains (ex. : Rootstock, Stacks) : Introduisent leurs propres modèles de sécurité et consensus, s'appuyant souvent sur des fédérations ou du minage fusionné, créant des hypothèses de confiance différentes.

- Encapsulation par pont (ex. : wBTC sur Ethereum) : Nécessitent des dépositaires de confiance ou des fédérations multi-signatures complexes, centralisant le risque et ayant été des cibles d'attaque fréquentes.

- Autres intégrations directes : L'article revendique une supériorité en fournissant un mécanisme de lecture/écriture direct sans pont, contrastant avec les approches qui ne permettent peut-être que des ancrages unidirectionnels ou manquent de capacités d'écriture directe.

6. Cadre d'analyse : Idée centrale & Critique

7. Applications futures & Axes de développement

Applications à court terme :

- Stablecoins décentralisés adossés au Bitcoin : Stablecoins natifs, régulés algorithmiquement et garantis par des Bitcoins détenus dans des canisters IC, sans émetteur central.

- Gestion de trésorerie sur chaîne : Les DAO peuvent gérer programmatiquement des trésoreries Bitcoin avec des règles multi-signatures, des investissements automatisés ou des subventions payées en BTC.

- DeFi native Bitcoin : Protocoles de prêt où Bitcoin est la principale garantie, et les taux d'emprunt/prêt sont déterminés par une logique sur chaîne.

Directions techniques futures :

- Efficacité du client léger : Optimiser le client Bitcoin au sein des nœuds IC pour utiliser des preuves super-légères comme FlyClient afin de réduire la surcharge en bande passante et stockage.

- Intégration multi-chaînes : Étendre le modèle d'architecture pour intégrer d'autres chaînes avec des modèles de sécurité solides (ex. : Ethereum post-Merge), positionnant l'IC comme un « hub » sécurisé pour le calcul inter-chaînes.

- Preuves à divulgation nulle pour la confidentialité : Intégrer des zk-SNARKs pour permettre des interactions privées avec l'état Bitcoin (ex. : prouver la propriété d'un UTXO sans révéler lequel).

- Interactions de contrats à verrouillage temporel : Exploiter les opcodes de script natifs de Bitcoin comme `CLTV` et `CSV` depuis les canisters IC pour créer des accords temporels inter-chaînes sophistiqués.

8. Références

- Nakamoto, S. (2008). Bitcoin : A Peer-to-Peer Electronic Cash System.

- Zamyatin, A., et al. (2021). SoK : Communication Across Distributed Ledgers. Financial Cryptography and Data Security.

- Bonneau, J., et al. (2015). SoK : Research Perspectives and Challenges for Bitcoin and Cryptocurrencies. IEEE Symposium on Security and Privacy.

- International Association for Cryptologic Research (IACR). (2023). Advances in Threshold Cryptography - Eurocrypt Proceedings.

- Buterin, V. (2014). Ethereum : A Next-Generation Smart Contract and Decentralized Application Platform.

- Lewis, G. (2022). The Bridge Hacking Epidemic : A Systemic Risk Analysis. Journal of Cybersecurity and Blockchain.

- DFINITY. (2024). The Internet Computer Protocol Suite Technical Overview. (Documentation officielle).

Idée centrale

DFINITY ne construit pas simplement un meilleur pont ; ils tentent d'absorber Bitcoin comme un module dans l'environnement d'exécution de l'IC. La véritable innovation est de traiter la blockchain Bitcoin comme une couche de disponibilité des données lente et sécurisée, tout en externalisant tout calcul complexe et gestion d'état vers l'IC. Cela inverse la perspective : au lieu de rendre Bitcoin plus intelligent, ils rendent une plateforme de smart contracts nativement consciente de Bitcoin. C'est une reconnaissance pragmatique que la valeur fondamentale de Bitcoin réside dans ses garanties de sécurité et de règlement, pas dans son runtime.

Flux logique

La logique est convaincante mais repose sur un compromis critique : on échange le risque de pont contre un risque de complexité protocolaire. Le modèle de sécurité dépend désormais de l'exactitude du code d'intégration Bitcoin de l'IC – un composant massif, novateur et non audité au sein de la couche de consensus de l'IC. Un bogue ici pourrait être catastrophique. Alors que les ponts sont des cibles évidentes, cette complexité intégrée est un risque systémique plus subtil. L'article élude cela en invoquant la sécurité globale de l'IC, mais comme le piratage du DAO sur Ethereum l'a prouvé, les plateformes de smart contracts ne sont pas à l'abri des failles logiques dans leurs applications centrales.

Points forts & Faiblesses

Points forts : L'élimination des ponts externes est un gain de sécurité monumental. Les métriques de performance (vitesse, coût) sont véritablement impressionnantes pour ce cas d'usage et anéantissent l'argument économique pour les contrats sur chaîne Bitcoin. Cela ouvre un nouvel espace de conception pour la DeFi sur la liquidité de Bitcoin.

Faiblesses : L'architecture hérite de la latence de Bitcoin pour le règlement final. Une attente de 10 minutes (+ profondeur de confirmation) pour la véritable finalité est anathème pour la DeFi en temps réel. Elle crée également une dépendance à la disponibilité de l'IC. Si l'IC s'arrête, l'accès à votre Bitcoin intégré s'arrête également. C'est une forme de verrouillage fournisseur plus profond qu'un pont. De plus, la dépendance à l'ECDSA à seuil, bien qu'avancée, ajoute une complexité cryptographique dont la sécurité à long terme est encore examinée par la communauté académique, comme noté dans des publications récentes de l'International Association for Cryptologic Research (IACR).

Perspectives actionnables

Pour les développeurs : C'est un terrain vierge. Commencez à construire une DeFi Bitcoin complexe (prêts, options, stratégies de rendement) qui était auparavant impossible. Concentrez-vous sur les applications où le décalage de règlement d'environ 10 minutes est acceptable (ex. : gestion de trésorerie, paie programmée).

Pour les investisseurs & protocoles : Traitez cela comme un pari à haut potentiel et hautement expérimental. Diversifiez à travers plusieurs stratégies d'accès à Bitcoin. Le récit « sans pont » est puissant pour le marketing de sécurité, mais effectuez une diligence technique approfondie sur l'implémentation du client Bitcoin de l'IC.

Pour les chercheurs : Le modèle de finalité hybride est mûr pour une analyse formelle. Développez des cadres pour quantifier la perte de sécurité exacte lors du couplage d'une chaîne probabiliste (Bitcoin) avec une chaîne déterministe (IC). Ce travail pourrait bénéficier de l'application des cadres de composabilité rigoureux utilisés dans l'analyse d'autres solutions d'interopérabilité blockchain.