فهرست مطالب

1. مقدمه

بیتکوین، با وجود تسلط بر ارزش بازار، به دلیل زبان اسکریپت محدودکنندهاش از برنامهپذیری محدودی رنج میبرد. این مقاله به چالش فعالسازی قراردادهای هوشمند تورینگ-کامل برای بیتکوین با بهرهگیری از بلاکچین اینترنت کامپیوتر (IC) میپردازد. معماری پیشنهادی، مکانیسمهای پل ارتباطی سنتی و آسیبپذیر را دور میزند و هدف آن فراهمآوردن دسترسی برنامهنویسی مستقیم، ایمن و کارآمد به ارزش بیتکوین است.

انگیزه اصلی از ناتوانی راهحلهای موجود - چه آنهایی که بر روی بیتکوین ساخته شدهاند و چه آنهایی که از پلها استفاده میکنند - در دستیابی همزمان به امنیت، کارایی و قابلیتهای خواندن/نوشتن مستقیم نشأت میگیرد. هکهای مرتبط با پلها که منجر به زیانهایی بالغ بر صدها میلیون دلار شدهاند، نیاز حیاتی به یک رویکرد کمینهساز اعتماد را برجسته میسازند.

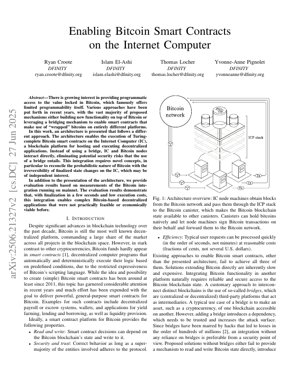

2. مروری بر معماری

این معماری، قراردادهای هوشمند مبتنی بر IC (کانیسترها) را قادر میسازد تا به طور بومی با شبکه بیتکوین تعامل کنند. ماشینهای گره IC مستقیماً بلوکهای بیتکوین را دریافت کرده و آنها را از طریق پشته پروتکل ICP به یک کانیستر بیتکوین اختصاصی منتقل میکنند. این کانیستر به عنوان منبعی قابل تأیید و قابل اعتماد از وضعیت بلاکچین بیتکوین برای سایر کانیسترهای روی IC عمل میکند.

بینش کلیدی: حذف سطح حمله پل ارتباطی

مهمترین تصمیم معماری، حذف هرگونه پل ارتباطی شخص ثالث است. به جای اتکا به یک واسط برای گواهی وضعیت بیتکوین، گرههای IC به کلاینتهای سبک یا فول نود تبدیل شده و دادهها را مستقیماً از شبکه همتا-به-همتای بیتکوین تأمین میکنند. این کار سطح حمله را به فرضیات امنیتی شبکههای زیربنایی بیتکوین و IC تقلیل میدهد.

2.1. یکپارچهسازی مستقیم در مقابل پلهای ارتباطی

پلهای بین زنجیرهای سنتی به عنوان متولیان یا گواهدهندگان متمرکز یا غیرمتمرکز عمل میکنند. آنها یک فرض اعتماد جدید و یک نقطه شکست واحد معرفی میکنند. رویکرد DFINITY این عملکرد را درونی میسازد: خود پروتکل IC مسئول اعتبارسنجی و نهاییسازی دادههای بیتکوین است. این امر با روح کلیتر بلاکچین مبنی بر کمینهسازی مؤلفههای مورد اعتماد همسو است، اصلی که در کارهای پایهای امنیت سیستمهای غیرمتمرکز بر آن تأکید شده است.

2.2. کانیستر بیتکوین و مدیریت وضعیت

یک کانیستر سیستمی روی IC، یعنی کانیستر بیتکوین، زیرمجموعهای اعتبارسنجی شده از بلاکچین بیتکوین را نگهداری میکند. سایر کانیسترها میتوانند این کانیستر را برای خواندن وضعیت بیتکوین (مانند تأیید تراکنشها، مجموعه UTXO) پرسوجو کنند. برای نوشتن، یک کانیستر که بیتکوین نگهداری میکند میتواند به ماشینهای گره IC دستور دهد تا از طرف آن تراکنشها را امضا کرده و به شبکه بیتکوین پخش کنند، که برای امنیت از طرحهای امضای آستانهای استفاده میشود.

3. جزئیات فنی و چارچوب ریاضی

یک چالش فنی اولیه، آشتی دادن قطعیبودن احتمالاتی بیتکوین با قطعیبودن قطعی IC است. IC از یک مکانیزم اجماع استفاده میکند که قطعیت سریع فراهم میکند. یکپارچهسازی بیتکوین نیازمند مدلی برای مدیریت بازآراییهای زنجیره است.

احتمالاً سیستم از یک پارامتر عمق تأیید $k$ استفاده میکند. یک تراکنش بیتکوین برای اهداف IC زمانی «نهاییشده» در نظر گرفته میشود که زیر $k$ بلوک دفن شده باشد. احتمال یک بازآرایی عمیقتر از $k$ بلوک ناچیز بوده و به صورت نمایی با $k$ کاهش مییابد. امنیت را میتوان به صورت زیر صوریسازی کرد: $P_{\text{reorg}}(k) \approx \text{exp}(-\lambda k)$ که در آن $\lambda$ پارامتری مرتبط با قدرت استخراج صادقانه است. بهروزرسانیهای وضعیت کانیستر IC بر اساس این تضمین احتمالاتی کنترل میشود و یک مدل قطعیت ترکیبی ایجاد میکند.

از امضاهای آستانهای ECDSA استفاده میشود تا مجموعهای غیرمتمرکز از ماشینهای گره IC بتوانند کلیدهای خصوصی بیتکوین را از طرف کانیسترها مدیریت کنند. قدرت امضا توزیع شده است و برای امضای یک تراکنش نیاز به همکاری آستانهای از گرهها وجود دارد که از نقاط شکست واحد جلوگیری میکند.

4. نتایج آزمایشی و عملکرد

مقاله نتایج ارزیابی سیستم در حال اجرا روی شبکه اصلی IC را ارائه میدهد.

زمان نهاییسازی

~۲-۳ ثانیه

برای قطعیت وضعیت IC پس از تأیید تراکنش بیتکوین.

هزینه اجرا

کسرهایی از یک سنت

هزینه پایین برای اجرای قرارداد هوشمند روی IC.

تأیید بیتکوین

~۱۰ دقیقه + $k$

مشروط به زمان بلوک بیتکوین به اضافه عمق ایمنی.

توضیح نمودار: یک نمودار عملکرد فرضی دو خط را نشان میدهد: ۱) تأخیر از پخش تراکنش بیتکوین تا بهروزرسانی وضعیت کانیستر IC، که پس از $k$ تأیید بیتکوین به حالت ثابت میرسد. ۲) هزینه هر عملیات قرارداد هوشمند روی IC، که همچنان چندین مرتبه قدر کمتر از اجرای منطق پیچیده مستقیماً روی بیتکوین از طریق راهحلهای لایه ۲ باقی میماند.

نتایج نشان میدهد که برنامههای غیرمتمرکز پیچیده (پروتکلهای DeFi، سازمانهای خودمختار غیرمتمرکز مدیریت خزانه بیتکوین) از نظر اقتصادی امکانپذیر میشوند، زیرا از هزینههای بالا و سرعتهای کم اجرای روی بیتکوین یا برخی راهحلهای مبتنی بر پل اجتناب میشود.

5. تحلیل مقایسهای و کارهای مرتبط

مقاله خود را در برابر چندین دسته قرار میدهد:

- لایه ۲ بیتکوین (مانند لایتنینگ، RGB): پرداختهای سریعتر/ارزانتر ارائه میدهند اما پیچیدگی قرارداد هوشمند محدودی دارند و اغلب نیازمند مشارکت فعال هستند.

- زنجیرههای جانبی (مانند Rootstock، Stacks): مدلهای امنیتی و اجماع خود را معرفی میکنند، که اغلب به فدراسیونها یا استخراج ادغامی متکی هستند و فرضیات اعتماد متفاوتی ایجاد میکنند.

- بستهبندی مبتنی بر پل (مانند wBTC روی اتریوم): نیازمند متولیان مورد اعتماد یا فدراسیونهای چندامضایی پیچیده هستند، که ریسک را متمرکز کرده و اغلب اهداف حمله بودهاند.

- سایر یکپارچهسازیهای مستقیم: مقاله ادعای برتری در ارائه مکانیزم خواندن/نوشتن مستقیم بدون پل را دارد، در تضاد با رویکردهایی که ممکن است فقط اجازه اتصال یکطرفه را بدهند یا فاقد قابلیت نوشتن مستقیم باشند.

6. چارچوب تحلیل: بینش کلیدی و نقد

7. کاربردهای آینده و جهتهای توسعه

کاربردهای کوتاهمدت:

- استیبلکوینهای غیرمتمرکز پشتیبانیشده با بیتکوین: استیبلکوینهای بومی و تنظیمشده الگوریتمی که توسط بیتکوین نگهداری شده در کانیسترهای IC وثیقه شدهاند، بدون یک صادرکننده مرکزی.

- مدیریت خزانه روی زنجیره: DAOها میتوانند خزانههای بیتکوین را به صورت برنامهای با قوانین چندامضایی، سرمایهگذاریهای خودکار یا کمکهای مالی پرداختشده با BTC مدیریت کنند.

- DeFi بومی بیتکوین: پروتکلهای وامدهی که در آن بیتکوین وثیقه اولیه است و نرخهای استقراض/وامدهی توسط منطق روی زنجیره تعیین میشوند.

جهتهای فنی آینده:

- کارایی کلاینت سبک: بهینهسازی کلاینت بیتکوین درون گرههای IC برای استفاده از اثباتهای فوق سبک مانند FlyClient به منظور کاهش سربار پهنای باند و ذخیرهسازی.

- یکپارچهسازی چند زنجیرهای: گسترش الگوی معماری برای یکپارچهسازی سایر زنجیرهها با مدلهای امنیتی قوی (مانند اتریوم پس از ادغام)، و قرار دادن IC به عنوان یک «هاب» ایمن برای محاسبات بین زنجیرهای.

- اثباتهای دانش صفر برای حریم خصوصی: یکپارچهسازی zk-SNARKها برای اجازه تعامل خصوصی با وضعیت بیتکوین (مانند اثبات مالکیت یک UTXO بدون افشای آن).

- تعاملات قرارداد زمانبندیشده: بهرهگیری از اپکدهای اسکریپت بومی بیتکوین مانند `CLTV` و `CSV` از کانیسترهای IC برای ایجاد توافقهای زمانبندیشده پیچیده بین زنجیرهای.

8. مراجع

- Nakamoto, S. (2008). Bitcoin: A Peer-to-Peer Electronic Cash System.

- Zamyatin, A., et al. (2021). SoK: Communication Across Distributed Ledgers. Financial Cryptography and Data Security.

- Bonneau, J., et al. (2015). SoK: Research Perspectives and Challenges for Bitcoin and Cryptocurrencies. IEEE Symposium on Security and Privacy.

- International Association for Cryptologic Research (IACR). (2023). Advances in Threshold Cryptography - Eurocrypt Proceedings.

- Buterin, V. (2014). Ethereum: A Next-Generation Smart Contract and Decentralized Application Platform.

- Lewis, G. (2022). The Bridge Hacking Epidemic: A Systemic Risk Analysis. Journal of Cybersecurity and Blockchain.

- DFINITY. (2024). The Internet Computer Protocol Suite Technical Overview. (Official Documentation).

بینش کلیدی

DFINITY صرفاً در حال ساختن یک پل بهتر نیست؛ آنها در تلاشند تا بیتکوین را به عنوان یک ماژول جذب محیط اجرای IC کنند. نوآوری واقعی، رفتار با بلاکچین بیتکوین به عنوان یک لایه در دسترسبودن دادهای کند اما ایمن است، در حالی که تمام محاسبات پیچیده و مدیریت وضعیت به IC برونسپاری میشود. این، سناریو را وارونه میکند: به جای هوشمندتر کردن بیتکوین، آنها یک پلتفرم قرارداد هوشمند را به طور بومی آگاه از بیتکوین میسازند. این یک تصدیق عملگرایانه است که ارزش اصلی بیتکوین، امنیت و تضمینهای تسویه آن است، نه زمان اجرای آن.

جریان منطقی

منطق قانعکننده است اما بر یک مبادله حیاتی استوار است: شما ریسک پل را با ریسک پیچیدگی پروتکل معاوضه میکنید. مدل امنیتی اکنون به صحت کد یکپارچهسازی بیتکوین IC وابسته است - یک مؤلفه عظیم، نوین و ممیزینشده در لایه اجماع IC. یک باگ در اینجا میتواند فاجعهبار باشد. در حالی که پلها اهداف آشکاری هستند، این پیچیدگی یکپارچهشده یک ریسک سیستماتیک ظریفتر است. مقاله با توسل به امنیت کلی IC از این موضوع به سادگی عبور میکند، اما همانطور که هک DAO روی اتریوم ثابت کرد، پلتفرمهای قرارداد هوشمند در برابر نقصهای منطقی در برنامههای هستهای خود مصون نیستند.

نقاط قوت و ضعف

نقاط قوت: حذف پلهای خارجی یک پیروزی امنیتی عظیم است. معیارهای عملکرد (سرعت، هزینه) برای این مورد استفاده واقعاً چشمگیر هستند و استدلال اقتصادی برای قراردادهای روی زنجیره بیتکوین را از بین میبرند. این معماری یک فضای طراحی جدید برای DeFi روی نقدینگی بیتکوین ممکن میسازد.

نقاط ضعف: معماری، تأخیر بیتکوین را برای تسویه نهایی به ارث میبرد. یک انتظار ۱۰ دقیقهای (+ عمق تأیید) برای قطعیت واقعی، برای DeFi بلادرنگ نامناسب است. همچنین یک وابستگی حیاتی به IC ایجاد میکند. اگر IC متوقف شود، دسترسی به بیتکوین یکپارچهشده شما نیز متوقف میشود. این شکلی از وابستگی به فروشنده است که عمیقتر از یک پل است. علاوه بر این، اتکا به ECDSA آستانهای، اگرچه پیشرفته است، پیچیدگی رمزنگاری اضافه میکند که امنیت بلندمدت آن همچنان تحت بررسی جامعه آکادمیک است، همانطور که در انتشارات اخیر انجمن بینالمللی تحقیقات رمزنگاری (IACR) ذکر شده است.

بینشهای عملی

برای توسعهدهندگان: این یک زمین بکر است. شروع به ساختن DeFi پیچیده بیتکوین (وامدهی، اختیار معامله، استراتژیهای سود) کنید که قبلاً غیرممکن بود. بر روی برنامههایی تمرکز کنید که تأخیر تسویه ~۱۰ دقیقهای در آنها قابل قبول است (مانند مدیریت خزانه، حقوقهای زمانبندیشده).

برای سرمایهگذاران و پروتکلها: این را به عنوان یک شرطبندی با پتانسیل بالا و بسیار آزمایشی در نظر بگیرید. در استراتژیهای دسترسی چندگانه به بیتکوین تنوع ایجاد کنید. روایت «بدون پل» برای بازاریابی امنیتی قدرتمند است، اما ممیزی فنی عمیقی بر روی پیادهسازی کلاینت بیتکوین IC انجام دهید.

برای پژوهشگران: مدل قطعیت ترکیبی برای تحلیل صوری آماده است. چارچوبهایی برای کمّیسازی دقیق کاهش امنیت هنگام جفتکردن یک زنجیره احتمالاتی (بیتکوین) با یک زنجیره قطعی (IC) توسعه دهید. این کار میتواند از اعمال چارچوبهای ترکیبپذیری دقیق مورد استفاده در تحلیل سایر راهحلهای همکاریپذیری بلاکچین بهرهمند شود.