Tabla de Contenidos

1. Introducción

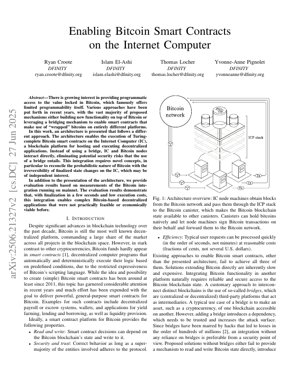

Bitcoin, aunque dominante en capitalización de mercado, sufre de una programabilidad limitada debido a su lenguaje de scripting restrictivo. Este artículo aborda el desafío de habilitar contratos inteligentes Turing-completos para Bitcoin aprovechando la cadena de bloques Internet Computer (IC). La arquitectura propuesta evita los mecanismos de puente tradicionales y vulnerables, con el objetivo de proporcionar acceso programático seguro, eficiente y directo al valor de Bitcoin.

La motivación central surge de la incapacidad de las soluciones existentes —ya sea construidas sobre Bitcoin o que utilizan puentes— para lograr simultáneamente seguridad, eficiencia y capacidades de lectura/escritura directas. Los hackeos relacionados con puentes, que han resultado en pérdidas que superan los cientos de millones, subrayan la necesidad crítica de un enfoque con mínima confianza.

2. Visión General de la Arquitectura

La arquitectura permite que los contratos inteligentes basados en IC (contenedores) interactúen de forma nativa con la red Bitcoin. Las máquinas nodo de IC obtienen directamente los bloques de Bitcoin y los pasan a través de la pila de protocolos ICP a un contenedor Bitcoin dedicado. Este contenedor sirve como una fuente verificable y confiable del estado de la cadena de bloques de Bitcoin para otros contenedores en el IC.

Perspectiva Clave: Eliminando la Superficie de Ataque del Puente

La decisión arquitectónica más significativa es la eliminación de cualquier puente de terceros. En lugar de depender de un intermediario para certificar el estado de Bitcoin, los nodos de IC se convierten en clientes ligeros o nodos completos, obteniendo datos directamente de la red peer-to-peer de Bitcoin. Esto reduce la superficie de ataque a los supuestos de seguridad de las redes subyacentes de Bitcoin e IC en sí mismas.

2.1. Integración Directa vs. Puentes

Los puentes cross-chain tradicionales actúan como custodios o certificadores centralizados o descentralizados. Introducen un nuevo supuesto de confianza y un único punto de fallo. El enfoque de DFINITY internaliza esta función: el propio protocolo IC es responsable de validar y finalizar los datos de Bitcoin. Esto se alinea con la ética más amplia de la cadena de bloques de minimizar los componentes de confianza, un principio enfatizado en trabajos fundacionales sobre seguridad de sistemas descentralizados.

2.2. Contenedor Bitcoin y Gestión del Estado

Un contenedor del sistema en el IC, el contenedor Bitcoin, mantiene un subconjunto validado de la cadena de bloques de Bitcoin. Otros contenedores pueden consultar este contenedor para leer el estado de Bitcoin (por ejemplo, confirmaciones de transacciones, conjuntos UTXO). Para escribir, un contenedor que posee bitcoins puede instruir a las máquinas nodo de IC para que firmen y difundan transacciones en su nombre a la red Bitcoin, utilizando esquemas de firmas umbral para la seguridad.

3. Detalles Técnicos y Marco Matemático

Un desafío técnico principal es conciliar la finalidad probabilística de Bitcoin con la finalidad determinista del IC. El IC utiliza un mecanismo de consenso que proporciona finalidad rápida. Integrar Bitcoin requiere un modelo para manejar las reorganizaciones de cadena.

Es probable que el sistema emplee un parámetro de profundidad de confirmación $k$. Una transacción de Bitcoin se considera "finalizada" para los propósitos del IC una vez que está enterrada bajo $k$ bloques. La probabilidad de una reorganización más profunda que $k$ bloques es insignificante y disminuye exponencialmente con $k$. La seguridad puede formalizarse como: $P_{\text{reorg}}(k) \approx \text{exp}(-\lambda k)$ donde $\lambda$ es un parámetro relacionado con el poder de minería honesto. Las actualizaciones del estado del contenedor IC están condicionadas a esta garantía probabilística, creando un modelo de finalidad híbrido.

Se utilizan firmas ECDSA umbral para permitir que un conjunto descentralizado de máquinas nodo de IC gestione claves privadas de Bitcoin en nombre de los contenedores. El poder de firma está distribuido, requiriendo un umbral de nodos para colaborar en firmar una transacción, evitando puntos únicos de compromiso.

4. Resultados Experimentales y Rendimiento

El artículo presenta resultados de evaluación del sistema ejecutándose en la mainnet de IC.

Tiempo de Finalización

~2-3 segundos

Para la finalidad del estado de IC después de la confirmación de la transacción de Bitcoin.

Costo de Ejecución

Fracciones de un céntimo

Bajo costo para la ejecución de contratos inteligentes en IC.

Confirmación de Bitcoin

~10 minutos + $k$

Sujeto al tiempo de bloque de Bitcoin más la profundidad de seguridad.

Descripción del Gráfico: Un gráfico de rendimiento hipotético mostraría dos líneas: 1) Latencia desde la difusión de la transacción de Bitcoin hasta la actualización del estado del contenedor IC, estabilizándose después de $k$ confirmaciones de Bitcoin. 2) Costo por operación de contrato inteligente en el IC, manteniéndose órdenes de magnitud más bajo que ejecutar lógica compleja directamente en Bitcoin a través de soluciones de Capa 2.

Los resultados demuestran que las aplicaciones descentralizadas complejas (protocolos DeFi, organizaciones autónomas descentralizadas que gestionan tesorería en Bitcoin) se vuelven económicamente viables, ya que se evitan los altos costos y las velocidades lentas de la ejecución en Bitcoin o ciertas soluciones basadas en puentes.

5. Análisis Comparativo y Trabajos Relacionados

El artículo se posiciona frente a varias categorías:

- Capa 2 de Bitcoin (por ejemplo, Lightning, RGB): Ofrecen pagos más rápidos/baratos pero con complejidad de contrato inteligente limitada y a menudo requieren participación activa.

- Cadenas laterales (por ejemplo, Rootstock, Stacks): Introducen sus propios modelos de seguridad y consenso, a menudo dependiendo de federaciones o minería fusionada, creando diferentes supuestos de confianza.

- Envuelto basado en Puentes (por ejemplo, wBTC en Ethereum): Requieren custodios de confianza o federaciones multi-firma complejas, centralizando el riesgo y siendo objetivos frecuentes de ataques.

- Otras Integraciones Directas: El artículo afirma superioridad al proporcionar un mecanismo de lectura/escritura directo sin puentes, contrastando con enfoques que pueden permitir solo clavijas unidireccionales o carecer de capacidades de escritura directa.

6. Marco de Análisis: Perspectiva Central y Crítica

7. Aplicaciones Futuras y Direcciones de Desarrollo

Aplicaciones a Corto Plazo:

- Stablecoins Descentralizados Respaldados por Bitcoin: Stablecoins nativos, regulados algorítmicamente y garantizados por Bitcoin mantenido en contenedores IC, sin un emisor central.

- Gestión de Tesorería en Cadena: Las DAO pueden gestionar programáticamente tesorerías en Bitcoin con reglas multi-firma, inversiones automatizadas o subvenciones pagadas en BTC.

- DeFi Nativo de Bitcoin: Protocolos de préstamo donde Bitcoin es la garantía principal, y las tasas de préstamo/endeudamiento son determinadas por lógica en cadena.

Direcciones Técnicas Futuras:

- Eficiencia del Cliente Ligero: Optimizar el cliente Bitcoin dentro de los nodos IC para usar pruebas superligeras como FlyClient y reducir la sobrecarga de ancho de banda y almacenamiento.

- Integración Multi-Cadena: Extender la plantilla de arquitectura para integrar otras cadenas con modelos de seguridad sólidos (por ejemplo, Ethereum post-Merge), posicionando al IC como un "hub" seguro para el cómputo cross-chain.

- Pruebas de Conocimiento Cero para Privacidad: Integrar zk-SNARKs para permitir interacciones privadas con el estado de Bitcoin (por ejemplo, probar la propiedad de un UTXO sin revelar cuál).

- Interacciones de Contratos con Bloqueo de Tiempo: Aprovechar los opcodes de script nativos de Bitcoin como `CLTV` y `CSV` desde contenedores IC para crear acuerdos temporizados cross-chain sofisticados.

8. Referencias

- Nakamoto, S. (2008). Bitcoin: A Peer-to-Peer Electronic Cash System.

- Zamyatin, A., et al. (2021). SoK: Communication Across Distributed Ledgers. Financial Cryptography and Data Security.

- Bonneau, J., et al. (2015). SoK: Research Perspectives and Challenges for Bitcoin and Cryptocurrencies. IEEE Symposium on Security and Privacy.

- International Association for Cryptologic Research (IACR). (2023). Advances in Threshold Cryptography - Eurocrypt Proceedings.

- Buterin, V. (2014). Ethereum: A Next-Generation Smart Contract and Decentralized Application Platform.

- Lewis, G. (2022). The Bridge Hacking Epidemic: A Systemic Risk Analysis. Journal of Cybersecurity and Blockchain.

- DFINITY. (2024). The Internet Computer Protocol Suite Technical Overview. (Documentación Oficial).

Perspectiva Central

DFINITY no está solo construyendo un puente mejor; están intentando absorber Bitcoin como un módulo en el entorno de ejecución del IC. La verdadera innovación es tratar la cadena de bloques de Bitcoin como una capa de disponibilidad de datos lenta y segura, mientras se externaliza todo el cómputo complejo y la gestión del estado al IC. Esto cambia el guion: en lugar de hacer a Bitcoin más inteligente, están haciendo que una plataforma de contratos inteligentes sea nativamente consciente de Bitcoin. Es un reconocimiento pragmático de que el valor central de Bitcoin son sus garantías de seguridad y liquidación, no su tiempo de ejecución.

Flujo Lógico

La lógica es convincente pero depende de una compensación crítica: se intercambia el riesgo del puente por el riesgo de complejidad del protocolo. El modelo de seguridad ahora depende de la corrección del código de integración de Bitcoin del IC, un componente masivo, novedoso y no auditado dentro de la capa de consenso del IC. Un error aquí podría ser catastrófico. Mientras que los puentes son objetivos obvios, esta complejidad integrada es un riesgo sistémico más sutil. El artículo pasa por alto esto apelando a la seguridad general del IC, pero como demostró el hackeo del DAO en Ethereum, las plataformas de contratos inteligentes no son inmunes a fallos de lógica en sus aplicaciones centrales.

Fortalezas y Debilidades

Fortalezas: La eliminación de puentes externos es una victoria monumental en seguridad. Las métricas de rendimiento (velocidad, costo) son genuinamente impresionantes para el caso de uso y demuelen el argumento económico para los contratos en cadena de Bitcoin. Habilita un nuevo espacio de diseño para DeFi en la liquidez de Bitcoin.

Debilidades: La arquitectura hereda la latencia de Bitcoin para la liquidación final. Una espera de 10 minutos (+ profundidad de confirmación) para la verdadera finalidad es anatema para el DeFi en tiempo real. También crea una dependencia de vivacidad del IC. Si el IC se detiene, también lo hace el acceso a tu Bitcoin integrado. Esta es una forma de dependencia del proveedor más profunda que un puente. Además, la dependencia de ECDSA umbral, aunque avanzada, añade complejidad criptográfica cuya seguridad a largo plazo aún está siendo escrutada por la comunidad académica, como se señala en publicaciones recientes de la Asociación Internacional para la Investigación en Criptología (IACR).

Perspectivas Accionables

Para desarrolladores: Este es un campo virgen. Comiencen a construir DeFi complejo en Bitcoin (préstamos, opciones, estrategias de rendimiento) que antes eran imposibles. Enfóquense en aplicaciones donde el retraso de liquidación de ~10 minutos sea aceptable (por ejemplo, gestión de tesorería, nóminas programadas).

Para inversores y protocolos: Traten esto como una apuesta de alto potencial y alto nivel experimental. Diversifiquen a través de múltiples estrategias de acceso a Bitcoin. La narrativa de "sin puente" es poderosa para el marketing de seguridad, pero realicen una diligencia debida técnica profunda sobre la implementación del cliente Bitcoin del IC.

Para investigadores: El modelo de finalidad híbrido está maduro para el análisis formal. Desarrollen marcos para cuantificar la pérdida exacta de seguridad al acoplar una cadena probabilística (Bitcoin) con una determinista (IC). Este trabajo podría beneficiarse de aplicar marcos de composabilidad rigurosos utilizados en el análisis de otras soluciones de interoperabilidad de cadenas de bloques.