Inhaltsverzeichnis

1. Einleitung

Bitcoin, obwohl marktkapitalisierungsdominant, leidet aufgrund seiner restriktiven Skriptsprache unter eingeschränkter Programmierbarkeit. Dieses Papier adressiert die Herausforderung, Turing-vollständige Smart Contracts für Bitcoin durch Nutzung der Internet Computer (IC)-Blockchain zu ermöglichen. Die vorgeschlagene Architektur umgeht traditionelle, anfällige Bridging-Mechanismen und zielt darauf ab, sicheren, effizienten und direkten programmatischen Zugriff auf den Wert von Bitcoin zu bieten.

Die Kernmotivation entspringt der Unfähigkeit bestehender Lösungen – ob auf Bitcoin aufgebaut oder Bridges nutzend – gleichzeitig Sicherheit, Effizienz und direkte Lese-/Schreibfähigkeiten zu erreichen. Bridge-bezogene Hacks, die zu Verlusten von Hunderten Millionen führten, unterstreichen den kritischen Bedarf für einen vertrauensminimierten Ansatz.

2. Architekturüberblick

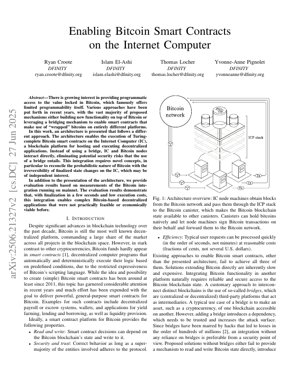

Die Architektur ermöglicht es IC-basierten Smart Contracts (Canistern), nativ mit dem Bitcoin-Netzwerk zu interagieren. IC-Knotenmaschinen holen Bitcoin-Blöcke direkt ab und leiten sie über den ICP-Protokollstack an einen dedizierten Bitcoin-Canister weiter. Dieser Canister dient anderen Canistern auf dem IC als verifizierbare und zuverlässige Quelle für den Zustand der Bitcoin-Blockchain.

Kernaussage: Eliminierung der Bridge-Angriffsfläche

Die bedeutendste architektonische Entscheidung ist die Eliminierung jeglicher Dritt-Bridge. Anstatt sich auf einen Intermediär zur Bestätigung des Bitcoin-Zustands zu verlassen, werden IC-Knoten zu Light Clients oder Full Nodes, die Daten direkt aus dem Bitcoin-Peer-to-Peer-Netzwerk beziehen. Dies reduziert die Angriffsfläche auf die Sicherheitsannahmen der zugrundeliegenden Bitcoin- und IC-Netzwerke selbst.

2.1. Direkte Integration vs. Bridges

Traditionelle Cross-Chain-Bridges fungieren als zentralisierte oder dezentralisierte Verwahrer oder Bestätiger. Sie führen eine neue Vertrauensannahme und einen Single Point of Failure ein. Der DFINITY-Ansatz internalisiert diese Funktion: Das IC-Protokoll selbst ist für die Validierung und Finalisierung von Bitcoin-Daten verantwortlich. Dies steht im Einklang mit dem breiteren Blockchain-Ethos der Minimierung vertrauenswürdiger Komponenten, einem Prinzip, das in grundlegenden Arbeiten zur Sicherheit dezentraler Systeme betont wird.

2.2. Bitcoin-Canister & Zustandsverwaltung

Ein System-Canister auf dem IC, der Bitcoin-Canister, verwaltet einen validierten Teil der Bitcoin-Blockchain. Andere Canister können diesen Canister abfragen, um den Bitcoin-Zustand zu lesen (z.B. Transaktionsbestätigungen, UTXO-Sets). Zum Schreiben kann ein Canister, der Bitcoins hält, IC-Knotenmaschinen anweisen, in seinem Namen Transaktionen für das Bitcoin-Netzwerk zu signieren und zu verbreiten, wobei Threshold-Signatur-Schemata für die Sicherheit verwendet werden.

3. Technische Details & Mathematisches Framework

Eine primäre technische Herausforderung ist die Vereinbarkeit von Bitcoins probabilistischer Finalität mit der deterministischen Finalität des IC. Der IC verwendet einen Konsensmechanismus, der schnelle Finalität bietet. Die Integration von Bitcoin erfordert ein Modell zur Handhabung von Chain-Reorganisierungen.

Das System verwendet wahrscheinlich einen Bestätigungstiefen-Parameter $k$. Eine Bitcoin-Transaktion gilt für die Zwecke des IC als "finalisiert", sobald sie unter $k$ Blöcken begraben ist. Die Wahrscheinlichkeit einer Reorg, die tiefer als $k$ Blöcke ist, ist vernachlässigbar und nimmt exponentiell mit $k$ ab. Die Sicherheit kann formalisiert werden als: $P_{\text{reorg}}(k) \approx \text{exp}(-\lambda k)$ wobei $\lambda$ ein Parameter ist, der mit der ehrlichen Mining-Leistung zusammenhängt. Die Zustandsaktualisierungen des IC-Canisters sind von dieser probabilistischen Garantie abhängig, wodurch ein hybrides Finalitätsmodell entsteht.

Threshold-ECDSA-Signaturen werden verwendet, um einem dezentralen Satz von IC-Knotenmaschinen zu ermöglichen, Bitcoin-Private Keys im Namen von Canistern zu verwalten. Die Signaturmacht ist verteilt, sodass ein Schwellenwert von Knoten zusammenarbeiten muss, um eine Transaktion zu signieren, was einzelne Kompromittierungspunkte verhindert.

4. Experimentelle Ergebnisse & Leistung

Das Papier präsentiert Evaluierungsergebnisse des auf dem IC-Mainnet laufenden Systems.

Finalisierungszeit

~2-3 Sekunden

Für die IC-Zustandsfinalität nach Bitcoin-Transaktionsbestätigung.

Ausführungskosten

Bruchteile eines Cents

Geringe Kosten für die Smart-Contract-Ausführung auf dem IC.

Bitcoin-Bestätigung

~10 Minuten + $k$

Abhängig von Bitcoins Blockzeit plus Sicherheitstiefe.

Diagrammbeschreibung: Ein hypothetisches Leistungsdiagramm würde zwei Linien zeigen: 1) Latenz von der Bitcoin-Transaktionsverbreitung bis zur IC-Canister-Zustandsaktualisierung, die nach $k$ Bitcoin-Bestätigungen ein Plateau erreicht. 2) Kosten pro Smart-Contract-Operation auf dem IC, die um Größenordnungen niedriger bleiben als die Ausführung komplexer Logik direkt auf Bitcoin über Layer-2-Lösungen.

Die Ergebnisse zeigen, dass komplexe dezentrale Anwendungen (DeFi-Protokolle, dezentrale autonome Organisationen, die Bitcoin-Treasuries verwalten) wirtschaftlich tragfähig werden, da die hohen Kosten und langsamen Geschwindigkeiten der On-Bitcoin-Ausführung oder bestimmter Bridge-basierter Lösungen vermieden werden.

5. Vergleichende Analyse & Verwandte Arbeiten

Das Papier positioniert sich gegenüber mehreren Kategorien:

- Bitcoin Layer 2 (z.B. Lightning, RGB): Bieten schnellere/günstigere Zahlungen, aber eingeschränkte Smart-Contract-Komplexität und erfordern oft aktive Teilnahme.

- Sidechains (z.B. Rootstock, Stacks): Führen eigene Sicherheitsmodelle und Konsensmechanismen ein, verlassen sich oft auf Föderationen oder Merged Mining und schaffen andere Vertrauensannahmen.

- Bridge-basiertes Wrapping (z.B. wBTC auf Ethereum): Erfordern vertrauenswürdige Verwahrer oder komplexe Multi-Sig-Föderationen, zentralisieren das Risiko und waren häufige Angriffsziele.

- Andere direkte Integrationen: Das Papier beansprucht Überlegenheit bei der Bereitstellung eines direkten Lese-/Schreibmechanismus ohne Bridges, im Gegensatz zu Ansätzen, die möglicherweise nur Einweg-Pegs erlauben oder direkte Schreibfähigkeiten fehlen.

6. Analyse-Framework: Kernaussage & Kritik

7. Zukünftige Anwendungen & Entwicklungsrichtungen

Kurzfristige Anwendungen:

- Dezentrale Bitcoin-gedeckte Stablecoins: Native, algorithmisch regulierte Stablecoins, die durch in IC-Canistern gehaltene Bitcoin besichert sind, ohne zentralen Emittenten.

- On-Chain-Treasury-Management: DAOs können Bitcoin-Treasuries programmatisch mit Multi-Sig-Regeln, automatisierten Investitionen oder in BTC ausgezahlten Zuschüssen verwalten.

- Bitcoin-native DeFi: Kreditprotokolle, bei denen Bitcoin die primäre Sicherheit ist und Kredit-/Leihzinsen durch On-Chain-Logik bestimmt werden.

Zukünftige technische Richtungen:

- Light-Client-Effizienz: Optimierung des Bitcoin-Clients innerhalb von IC-Knoten zur Verwendung von Super-Light-Proofs wie FlyClient, um Bandbreiten- und Speicher-Overhead zu reduzieren.

- Multi-Chain-Integration: Erweiterung des Architektur-Templates zur Integration anderer Chains mit starken Sicherheitsmodellen (z.B. Ethereum post-Merge), um den IC als sicheren "Hub" für Cross-Chain-Berechnungen zu positionieren.

- Zero-Knowledge-Proofs für Privatsphäre: Integration von zk-SNARKs, um private Interaktionen mit dem Bitcoin-Zustand zu ermöglichen (z.B. Nachweis des Besitzes eines UTXO ohne Offenlegung, welcher).

- Zeitgesperrte Vertragsinteraktionen: Nutzung von Bitcoins nativen Skript-Opcodes wie `CLTV` und `CSV` von IC-Canistern aus, um ausgefeilte Cross-Chain-zeitgebundene Vereinbarungen zu schaffen.

8. Referenzen

- Nakamoto, S. (2008). Bitcoin: A Peer-to-Peer Electronic Cash System.

- Zamyatin, A., et al. (2021). SoK: Communication Across Distributed Ledgers. Financial Cryptography and Data Security.

- Bonneau, J., et al. (2015). SoK: Research Perspectives and Challenges for Bitcoin and Cryptocurrencies. IEEE Symposium on Security and Privacy.

- International Association for Cryptologic Research (IACR). (2023). Advances in Threshold Cryptography - Eurocrypt Proceedings.

- Buterin, V. (2014). Ethereum: A Next-Generation Smart Contract and Decentralized Application Platform.

- Lewis, G. (2022). The Bridge Hacking Epidemic: A Systemic Risk Analysis. Journal of Cybersecurity and Blockchain.

- DFINITY. (2024). The Internet Computer Protocol Suite Technical Overview. (Offizielle Dokumentation).

Kernaussage

DFINITY baut nicht nur eine bessere Bridge; sie versuchen, Bitcoin als Modul in die Ausführungsumgebung des IC zu absorbieren. Die eigentliche Innovation besteht darin, die Bitcoin-Blockchain als eine langsame, sichere Datenverfügbarkeitsschicht zu behandeln, während alle komplexen Berechnungen und die Zustandsverwaltung an den IC ausgelagert werden. Dies dreht das Skript um: Anstatt Bitcoin schlauer zu machen, machen sie eine Smart-Contract-Plattform nativ Bitcoin-bewusst. Es ist eine pragmatische Anerkennung, dass Bitcoins Kernwert seine Sicherheit und Abwicklungsgarantien sind, nicht seine Laufzeitumgebung.

Logischer Ablauf

Die Logik ist überzeugend, hängt aber von einem kritischen Kompromiss ab: Man tauscht Bridge-Risiko gegen Protokollkomplexitätsrisiko. Das Sicherheitsmodell hängt nun von der Korrektheit des Bitcoin-Integrationscodes des IC ab – einer massiven, neuartigen und unauditierten Komponente innerhalb der Konsensschicht des IC. Ein Bug hier könnte katastrophal sein. Während Bridges offensichtliche Ziele sind, ist diese integrierte Komplexität ein subtileres, systemisches Risiko. Das Papier wischt dies beiseite, indem es auf die allgemeine Sicherheit des IC verweist, aber wie der DAO-Hack auf Ethereum bewies, sind Smart-Contract-Plattformen nicht immun gegen Logikfehler in ihren Kernanwendungen.

Stärken & Schwächen

Stärken: Die Eliminierung externer Bridges ist ein monumentaler Sicherheitsgewinn. Die Leistungsmetriken (Geschwindigkeit, Kosten) sind für den Anwendungsfall wirklich beeindruckend und widerlegen das wirtschaftliche Argument für On-Chain-Bitcoin-Verträge. Es eröffnet einen neuen Designraum für DeFi auf Bitcoins Liquidität.

Schwächen: Die Architektur erbt Bitcoins Latenz für die endgültige Abwicklung. Eine 10-minütige (+ Bestätigungstiefe) Wartezeit auf wahre Finalität ist für Echtzeit-DeFi ein Gräuel. Sie schafft auch eine Liveness-Abhängigkeit vom IC. Wenn der IC stoppt, stoppt auch der Zugriff auf Ihr integriertes Bitcoin. Dies ist eine Form von Vendor-Lock-in, die tiefer geht als eine Bridge. Darüber hinaus fügt die Abhängigkeit von Threshold-ECDSA, obwohl fortschrittlich, kryptografische Komplexität hinzu, deren langfristige Sicherheit von der akademischen Gemeinschaft noch geprüft wird, wie in aktuellen Veröffentlichungen der International Association for Cryptologic Research (IACR) festgestellt.

Umsetzbare Erkenntnisse

Für Entwickler: Dies ist ein Greenfield. Beginnen Sie mit dem Bau komplexer Bitcoin-DeFi (Kreditvergabe, Optionen, Yield-Strategien), die bisher unmöglich waren. Konzentrieren Sie sich auf Anwendungen, bei denen die ~10-minütige Abwicklungsverzögerung akzeptabel ist (z.B. Treasury-Management, geplante Gehaltszahlungen).

Für Investoren & Protokolle: Betrachten Sie dies als eine hochpotenzielle, hoch experimentelle Wette. Diversifizieren Sie über mehrere Bitcoin-Zugangsstrategien. Die "No-Bridge"-Erzählung ist mächtig für das Sicherheitsmarketing, führen Sie jedoch eine tiefgreifende technische Due Diligence der Bitcoin-Client-Implementierung des IC durch.

Für Forscher: Das hybride Finalitätsmodell ist reif für formale Analyse. Entwickeln Sie Frameworks, um den genauen Sicherheitsverlust bei der Kopplung einer probabilistischen Chain (Bitcoin) mit einer deterministischen (IC) zu quantifizieren. Diese Arbeit könnte von der Anwendung rigoroser Komponierbarkeits-Frameworks profitieren, die bei der Analyse anderer Blockchain-Interoperabilitätslösungen verwendet werden.