جدول المحتويات

1. المقدمة

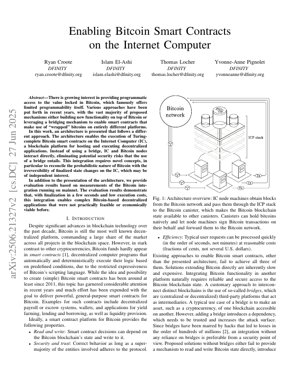

على الرغم من هيمنة البيتكوين من حيث القيمة السوقية، إلا أنها تعاني من محدودية البرمجة بسبب لغة البرمجة النصية المقيدة الخاصة بها. تتناول هذه الورقة البحثية تحدي تمكين العقود الذكية الكاملة التورينج للبيتكوين من خلال الاستفادة من سلسلة كتل إنترنت كمبيوتر (IC). تتجاوز الهندسة المعمارية المقترحة آليات الربط (الجسور) التقليدية المعرضة للاختراق، بهدف توفير وصول برمجي آمن وفعال ومباشر لقيمة البيتكوين.

ينبع الدافع الأساسي من عجز الحلول الحالية – سواء تلك المبنية على البيتكوين أو التي تستخدم الجسور – عن تحقيق الأمان والكفاءة وقدرات القراءة/الكتابة المباشرة في وقت واحد. تشير عمليات الاختراق المتعلقة بالجسور، والتي أدت إلى خسائر تجاوزت مئات الملايين، إلى الحاجة الماسة لنهج يقلل الاعتماد على الثقة.

2. نظرة عامة على الهندسة المعمارية

تمكن هذه الهندسة المعمارية العقود الذكية القائمة على إنترنت كمبيوتر (الحاويات) من التفاعل بشكل أصلي مع شبكة البيتكوين. تقوم عقد إنترنت كمبيوتر مباشرةً بجلب كتل البيتكوين وتمريرها عبر مجموعة بروتوكولات ICP إلى حاوية بيتكوين مخصصة. تعمل هذه الحاوية كمصدر موثوق وقابل للتحقق من حالة سلسلة كتل البيتكوين للحاويات الأخرى على إنترنت كمبيوتر.

الفكرة الأساسية: إزالة سطح الهجوم الخاص بالجسر

القرار الهندسي الأهم هو إزالة أي جسر تابع لطرف ثالث. بدلاً من الاعتماد على وسيط للتحقق من حالة البيتكوين، تصبح عقد إنترنت كمبيوتر عملاء خفيفة أو عقدًا كاملة، تحصل على البيانات مباشرة من شبكة البيتكوين الند للند. هذا يقلل من سطح الهجوم ليقتصر على افتراضات الأمان الخاصة بشبكتي البيتكوين وإنترنت كمبيوتر الأساسيتين نفسيهما.

2.1. التكامل المباشر مقابل الجسور

تعمل الجسور التقليدية عبر السلاسل كأوصياء أو مُصدِّقين مركزيين أو لا مركزيين. وهي تقدم افتراض ثقة جديدًا ونقطة فشل واحدة. نهج DFINITY يجعل هذه الوظيفة داخلية: بروتوكول إنترنت كمبيوتر نفسه مسؤول عن التحقق من بيانات البيتكوين وإضفاء الطابع النهائي عليها. يتوافق هذا مع الروح الأوسع لسلاسل الكتل المتمثلة في تقليل المكونات الموثوقة، وهو مبدأ تم التأكيد عليه في الأعمال التأسيسية حول أمان الأنظمة اللامركزية.

2.2. حاوية البيتكوين وإدارة الحالة

تحتفظ حاوية نظام على إنترنت كمبيوتر، وهي حاوية البيتكوين، بمجموعة فرعية مُتحقَّق منها من سلسلة كتل البيتكوين. يمكن للحاويات الأخرى الاستعلام إلى هذه الحاوية لقراءة حالة البيتكوين (مثل تأكيدات المعاملات، مجموعات UTXO). للكتابة، يمكن لحاوية تحتفظ ببيتكوين أن توجِّه عقد إنترنت كمبيوتر لتوقيع المعاملات ونشرها نيابة عنها على شبكة البيتكوين، باستخدام مخططات التوقيع العتبية للأمان.

3. التفاصيل التقنية والإطار الرياضي

التحدي التقني الأساسي هو التوفيق بين النهائية الاحتمالية للبيتكوين والنهائية الحتمية لإنترنت كمبيوتر. يستخدم إنترنت كمبيوتر آلية إجماع توفر نهائية سريعة. يتطلب دمج البيتكوين نموذجًا للتعامل مع إعادة تنظيم السلسلة.

من المرجح أن يستخدم النظام معلمة عمق تأكيد $k$. تعتبر معاملة البيتكوين "نهائية" لأغراض إنترنت كمبيوتر بمجرد دفنها تحت $k$ كتلة. احتمال إعادة تنظيم أعمق من $k$ كتلة ضئيل ويتناقص أُسياً مع زيادة $k$. يمكن صياغة الأمان على النحو التالي: $P_{\text{reorg}}(k) \approx \text{exp}(-\lambda k)$ حيث $\lambda$ هي معلمة مرتبطة بقوة التعدين الصادقة. تحديثات حالة حاوية إنترنت كمبيوتر مقيدة بهذا الضمان الاحتمالي، مما يخلق نموذج نهائية هجين.

تُستخدم تواقيع ECDSA العتبية للسماح لمجموعة لا مركزية من عقد إنترنت كمبيوتر بإدارة مفاتيح البيتكوين الخاصة نيابة عن الحاويات. يتم توزيع قدرة التوقيع، مما يتطلب عتبة من العقد للتعاون لتوقيع معاملة، مما يمنع نقاط الاختراق الفردية.

4. النتائج التجريبية والأداء

تقدم الورقة نتائج تقييم للنظام قيد التشغيل على الشبكة الرئيسية لإنترنت كمبيوتر.

وقت الإنهاء

~2-3 ثوانٍ

لنهائية حالة إنترنت كمبيوتر بعد تأكيد معاملة البيتكوين.

تكلفة التنفيذ

أجزاء من السنت

تكلفة منخفضة لتنفيذ العقد الذكية على إنترنت كمبيوتر.

تأكيد البيتكوين

~10 دقائق + $k$

خاضع لوقت كتلة البيتكوين بالإضافة إلى عمق الأمان.

وصف الرسم البياني: سيظهر رسم بياني افتراضي للأداء خطين: 1) زمن الوصول من بث معاملة البيتكوين إلى تحديث حالة حاوية إنترنت كمبيوتر، ليستقر بعد $k$ تأكيدات بيتكوين. 2) تكلفة كل عملية عقد ذكي على إنترنت كمبيوتر، تظل أقل بمراتب قدر من تنفيذ المنطق المعقد مباشرة على البيتكوين عبر حلول الطبقة الثانية.

تظهر النتائج أن التطبيقات اللامركزية المعقدة (بروتوكولات التمويل اللامركزي، المنظمات المستقلة اللامركزية التي تدير خزينة بيتكوين) تصبح مجدية اقتصاديًا، حيث يتم تجنب التكاليف العالية والسرعات البطيئة للتنفيذ على البيتكوين أو بعض الحلول القائمة على الجسور.

5. التحليل المقارن والأعمال ذات الصلة

تضع الورقة نفسها في مواجهة عدة فئات:

- الطبقة الثانية للبيتكوين (مثل لايتنينج، RGB): تقدم مدفوعات أسرع/أرخص ولكنها محدودة في تعقيد العقود الذكية وغالبًا ما تتطلب مشاركة نشطة.

- السلاسل الجانبية (مثل Rootstock، Stacks): تقدم نماذج أمان وإجماع خاصة بها، تعتمد غالبًا على اتحادات أو تعدين مشترك، مما يخلق افتراضات ثقة مختلفة.

- التغليف القائم على الجسور (مثل wBTC على إيثيريوم): تتطلب أوصياء موثوقين أو اتحادات توقيع متعدد معقدة، مما يمركز المخاطر وكانت أهدافًا متكررة للهجوم.

- تكاملات مباشرة أخرى: تدعي الورقة التفوق في توفير آلية قراءة/كتابة مباشرة بدون جسور، على عكس النهج التي قد تسمح فقط بربط باتجاه واحد أو تفتقر إلى قدرات الكتابة المباشرة.

6. إطار التحليل: الفكرة الأساسية والنقد

7. التطبيقات المستقبلية واتجاهات التطوير

التطبيقات قصيرة المدى:

- العملات المستقرة اللامركزية المدعومة بالبيتكوين: عملات مستقرة أصلية ومنظمة خوارزميًا ومدعومة ببيتكوين محتفظ بها في حاويات إنترنت كمبيوتر، بدون مُصدر مركزي.

- إدارة الخزينة على السلسلة: يمكن للمنظمات المستقلة اللامركزية إدارة خزائن البيتكوين برمجيًا بقواعد توقيع متعدد، استثمارات آلية، أو منح تدفع بالبيتكوين.

- التمويل اللامركزي الأصلي للبيتكوين: بروتوكولات إقراض حيث يكون البيتكوين هو الضمان الأساسي، ويتم تحديد أسعار الاقتراض والإقراض بواسطة المنطق على السلسلة.

الاتجاهات التقنية المستقبلية:

- كفاءة العميل الخفيف: تحسين عميل البيتكوين داخل عقد إنترنت كمبيوتر لاستخدام براهين فائقة الخفة مثل FlyClient لتقليل النفقات الترددية والتخزينية.

- التكامل متعدد السلاسل: توسيع قالب الهندسة المعمارية لدمج سلاسل أخرى ذات نماذج أمان قوية (مثل إيثيريوم بعد الدمج)، مما يضع إنترنت كمبيوتر كـ "محور" آمن للحساب عبر السلاسل.

- براهين المعرفة الصفرية للخصوصية: دمج zk-SNARKs للسماح بتفاعلات خاصة مع حالة البيتكوين (مثل إثبات ملكية UTXO دون الكشف عن أي واحد).

- تفاعلات العقود المقيدة زمنيًا: الاستفادة من أوامر البرمجة النصية الأصلية للبيتكوين مثل `CLTV` و `CSV` من حاويات إنترنت كمبيوتر لإنشاء اتفاقيات زمنية متقاطعة متطورة.

8. المراجع

- Nakamoto, S. (2008). Bitcoin: A Peer-to-Peer Electronic Cash System.

- Zamyatin, A., et al. (2021). SoK: Communication Across Distributed Ledgers. Financial Cryptography and Data Security.

- Bonneau, J., et al. (2015). SoK: Research Perspectives and Challenges for Bitcoin and Cryptocurrencies. IEEE Symposium on Security and Privacy.

- International Association for Cryptologic Research (IACR). (2023). Advances in Threshold Cryptography - Eurocrypt Proceedings.

- Buterin, V. (2014). Ethereum: A Next-Generation Smart Contract and Decentralized Application Platform.

- Lewis, G. (2022). The Bridge Hacking Epidemic: A Systemic Risk Analysis. Journal of Cybersecurity and Blockchain.

- DFINITY. (2024). The Internet Computer Protocol Suite Technical Overview. (Official Documentation).

الفكرة الأساسية

DFINITY لا تبني مجرد جسر أفضل؛ إنهم يحاولون استيعاب البيتكوين كوحدة في بيئة تنفيذ إنترنت كمبيوتر. الابتكار الحقيقي هو معاملة سلسلة كتل البيتكوين كطبقة توفر بيانات بطيئة وآمنة، مع الاستعانة بجميع الحسابات المعقدة وإدارة الحالة إلى إنترنت كمبيوتر. هذا يقلب المعادلة: بدلاً من جعل البيتكوين أذكى، يجعلون منصة العقود الذكية واعية بالبيتكوين بشكل أصلي. إنه اعتبار عملي بأن القيمة الأساسية للبيتكوين هي أمانها وضمانات التسوية، وليس وقت تشغيلها.

التدفق المنطقي

المنطق مقنع ولكنه يعتمد على مفاضلة حرجة: تستبدل مخاطر الجسر بـ مخاطر تعقيد البروتوكول. يعتمد نموذج الأمان الآن على صحة كود تكامل البيتكوين في إنترنت كمبيوتر – وهو مكون ضخم وجديد وغير مدقق داخل طبقة الإجماع في إنترنت كمبيوتر. قد يكون الخطأ هنا كارثيًا. بينما الجسور أهداف واضحة، فإن هذا التعقيد المتكامل يمثل خطرًا منهجيًا أكثر دقة. تتجاوز الورقة هذا من خلال الاستناد إلى الأمان الشامل لإنترنت كمبيوتر، ولكن كما أثبت اختراق DAO على إيثيريوم، فإن منصات العقود الذكية ليست محصنة ضد العيوب المنطقية في تطبيقاتها الأساسية.

نقاط القوة والعيوب

نقاط القوة: إزالة الجسور الخارجية يمثل انتصارًا أمنيًا هائلاً. مقاييس الأداء (السرعة، التكلفة) مثيرة للإعجاب حقًا لحالة الاستخدام وتدحض الحجة الاقتصادية للعقود على سلسلة البيتكوين. إنه يمكّن مساحة تصميم جديدة للتمويل اللامركزي على سيولة البيتكوين.

العيوب: ترث الهندسة المعمارية زمن الوصول الخاص بالبيتكوين للتسوية النهائية. انتظار 10 دقائق (+ عمق التأكيد) للنهائية الحقيقية يتعارض مع التمويل اللامركزي في الوقت الفعلي. كما تخلق اعتمادًا على استمرارية التشغيل لإنترنت كمبيوتر. إذا توقف إنترنت كمبيوتر، يتوقف الوصول إلى بيتكوينك المتكاملة أيضًا. هذا شكل من أشكال الاحتجاز لدى المورد أعمق من الجسر. علاوة على ذلك، فإن الاعتماد على ECDSA العتبي، وإن كان متقدمًا، يضيف تعقيدًا تشفيريًا لا يزال أمانه طويل الأمد قيد التدقيق من قبل المجتمع الأكاديمي، كما لوحظ في منشورات حديثة من الرابطة الدولية لأبحاث التشفير (IACR).

رؤى قابلة للتنفيذ

لـ المطورين: هذه أرض بكر. ابدأ في بناء تمويل بيتكوين لامركزي معقد (الإقراض، الخيارات، استراتيجيات العائد) الذي كان مستحيلاً في السابق. ركز على التطبيقات التي يكون فيها تأخر التسوية (~10 دقائق) مقبولاً (مثل إدارة الخزينة، كشوف المرتبات المجدولة).

لـ المستثمرين والبروتوكولات: عالج هذا كرهان عالي الإمكانات وعالي التجريبية. نوِّع عبر استراتيجيات متعددة للوصول إلى البيتكوين. سردية "لا جسر" قوية للتسويق الأمني، ولكن قم بإجراء العناية الواجبة التقنية العميقة على تنفيذ عميل البيتكوين في إنترنت كمبيوتر.

لـ الباحثين: نموذج النهائية الهجين ناضج للتحليل الرسمي. طور أطرًا لقياس فقدان الأمان الدقيق عند اقتران سلسلة احتمالية (البيتكوين) بسلسلة حتمية (إنترنت كمبيوتر). يمكن أن يستفيد هذا العمل من تطبيق أطر التركيبية الصارمة المستخدمة في تحليل حلول التشغيل البيني الأخرى لسلاسل الكتل.